مهمترین پورتهای امنیتی وبسایت و راههای جلوگیری از حملات هکری: یک رویکرد جامع

مقدمه: فضای مجازی میدان نبرد دائمی بین مدافعان و مهاجمان سایبری است. وبسایتها، به عنوان نقاط ورودی اصلی در این فضا، همواره هدف حملات مختلفی از جمله نفوذ، تخریب دادهها، سرقت اطلاعات و اختلال در سرویسدهی قرار میگیرند. درک دقیق سازوکارهای این حملات و بهکارگیری اقدامات پیشگیرانه، اولین گام در تأمین امنیت وبسایت است. این مقاله بر شناسایی پورتهای کلیدی که معمولاً در معرض حملات قرار میگیرند، و سپس ارائه راهکارهای عملی و اثربخش برای مسدود کردن مسیرهای نفوذ تمرکز دارد.

بخش اول: درک پورتهای شبکه و نقش آنها در امنیت وبسایت

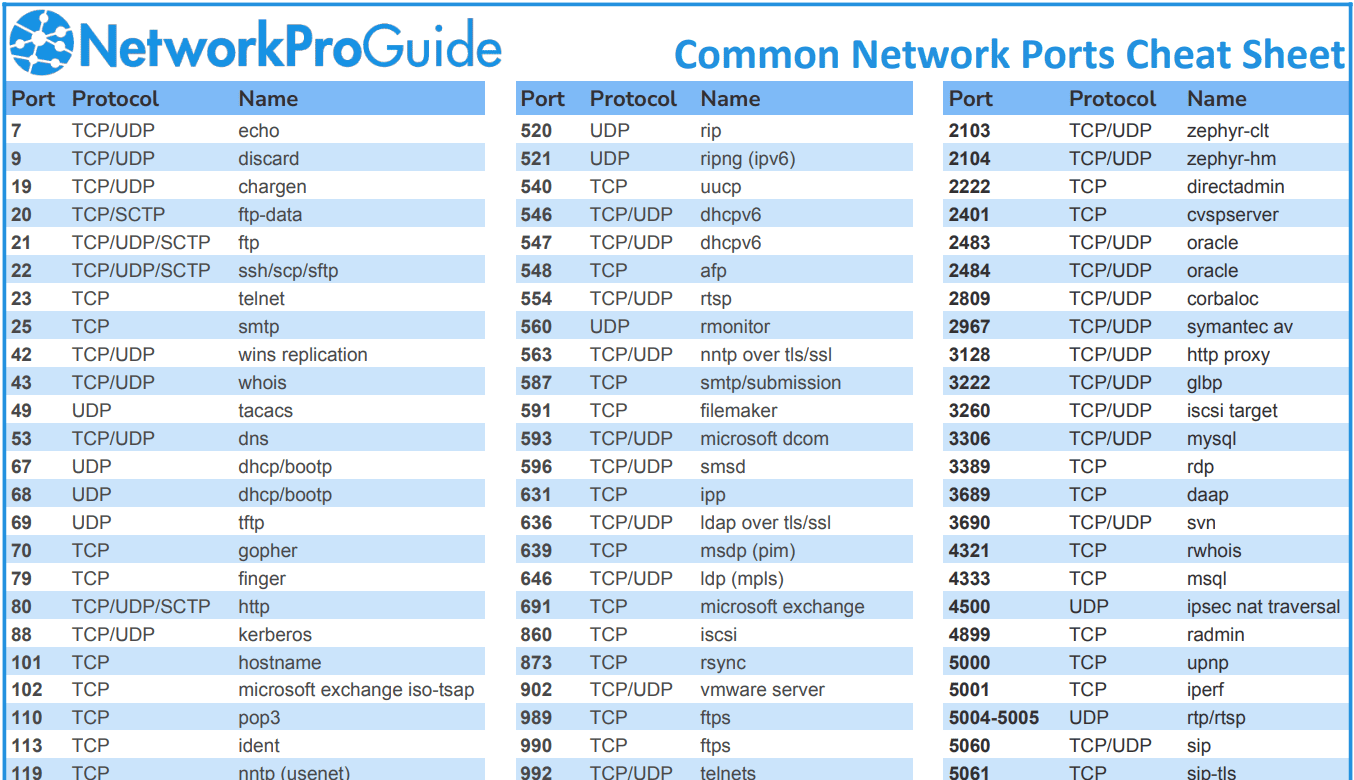

پورتهای شبکه، نقاط پایانی ارتباطی هستند که به برنامهها و سرویسها اجازه میدهند از طریق شبکه با یکدیگر ارتباط برقرار کنند. هر سرویس شبکه، یک پورت خاص را برای گوش دادن به درخواستها و ارسال پاسخها اختصاص میدهد. شناخت پورتهای پرکاربرد و ارتباط آنها با سرویسهای وبسایت، برای تأمین امنیت ضروری است.

1. پورتهای حیاتی و آسیبپذیریهای مرتبط:

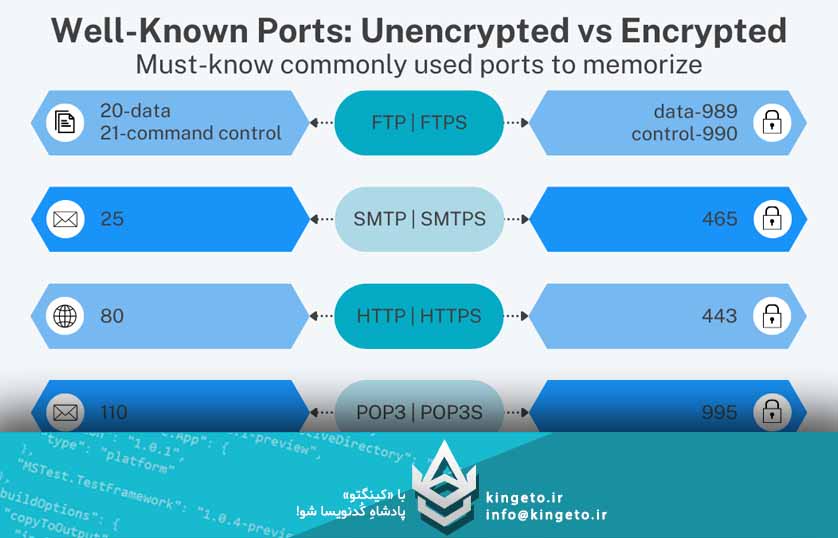

- پورت 80 (HTTP): این پورت برای ترافیک وب غیررمزنگاریشده استفاده میشود. دادههای ارسالی از طریق این پورت به صورت متن ساده هستند و به راحتی توسط مهاجمین قابل شنود (eavesdropping) و دستکاری (tampering) هستند.

- آسیبپذیریها: حملات شنود، حملات مرد میانی (Man-in-the-Middle - MITM)، تزریق کد مخرب، ربودن نشست (session hijacking).

- راهکار: مهاجرت کامل به HTTPS با استفاده از پورت 443.

- پورت 443 (HTTPS): این پورت برای ترافیک وب رمزنگاریشده با استفاده از پروتکل SSL/TLS به کار میرود. این پروتکل، ارتباط امن بین مرورگر کاربر و سرور وبسایت را تضمین میکند.

- آسیبپذیریها: در صورت پیادهسازی نادرست SSL/TLS (مانند استفاده از گواهینامههای منقضی یا ضعیف)، حملات به پروتکل (مانند Heartbleed در گذشته)، و حملات downgrade.

- راهکار: استفاده از گواهینامههای SSL/TLS معتبر و قوی، پیکربندی صحیح سرور برای استفاده از نسخههای جدید TLS، HSTS (HTTP Strict Transport Security).

- پورت 21 (FTP): پروتکل انتقال فایل (File Transfer Protocol) برای انتقال فایل بین کلاینت و سرور استفاده میشود. FTP به صورت پیشفرض رمزنگاریشده نیست و اطلاعات ورود به سیستم (نام کاربری و رمز عبور) به صورت متن ساده منتقل میشوند.

- آسیبپذیریها: حملات brute-force، شنود اعتبارنامهها، تزریق فایلهای مخرب، و حملات MITM.

- راهکار: استفاده از SFTP (SSH File Transfer Protocol) روی پورت 22 یا FTPS (FTP Secure) که از SSL/TLS استفاده میکند. در صورت عدم نیاز، پورت 21 را مسدود کنید.

- پورت 22 (SSH): پروتکل Secure Shell برای دسترسی از راه دور امن به سرورها استفاده میشود. این پورت برای مدیریت سرور، اجرای دستورات و انتقال فایلها به صورت رمزنگاریشده بسیار مفید است.

- آسیبپذیریها: حملات brute-force به اعتبارنامهها، نقاط ضعف در پیکربندی (مانند استفاده از رمزهای عبور ضعیف)، و آسیبپذیریهای نرمافزاری در OpenSSH.

- راهکار: استفاده از احراز هویت مبتنی بر کلید SSH به جای رمز عبور، غیرفعال کردن ورود با root، تغییر پورت SSH به یک پورت غیرمعمول، محدود کردن دسترسی SSH به آدرسهای IP خاص، فعال کردن MFA (احراز هویت چند عاملی).

- پورت 23 (Telnet): Telnet یک پروتکل قدیمی برای دسترسی از راه دور به خط فرمان است که دادهها را به صورت متن ساده ارسال میکند.

- آسیبپذیریها: به شدت ناامن و مستعد شنود اعتبارنامهها و دادهها.

- راهکار: هرگز از Telnet استفاده نکنید. به جای آن از SSH استفاده کنید.

- پورت 25 (SMTP): پروتکل Simple Mail Transfer Protocol برای ارسال ایمیل استفاده میشود.

- آسیبپذیریها: اسپم ریله (spam relay)، حملات انکار سرویس (DoS) از طریق ارسال حجم بالای ایمیل، جعل هویت (spoofing)، آسیبپذیریهای سرور ایمیل.

- راهکار: استفاده از احراز هویت برای ارسال ایمیل (SMTP AUTH)، SPF, DKIM, DMARC برای جلوگیری از جعل ایمیل، به روزرسانی منظم سرور ایمیل.

- پورتهای 3306 (MySQL), 5432 (PostgreSQL) و سایر پورتهای پایگاه داده: این پورتها برای دسترسی به پایگاههای داده استفاده میشوند و معمولاً باید فقط از داخل شبکه محلی سرور وبسایت قابل دسترسی باشند.

- آسیبپذیریها: دسترسی غیرمجاز به پایگاه داده، تزریق SQL (SQL Injection)، لو رفتن دادهها، حملات DoS.

- راهکار: محدود کردن دسترسی به پورتهای پایگاه داده به localhost یا آدرسهای IP داخلی معتبر، استفاده از رمزهای عبور قوی و پیچیده، به روزرسانی منظم نرمافزار پایگاه داده، استفاده از فایروالهای برنامه وب (WAF).

- پورتهای 8080، 8443 و سایر پورتهای غیر استاندارد برای وبسرورها: برخی توسعهدهندگان از این پورتها برای اجرای برنامههای وب یا محیطهای آزمایشی استفاده میکنند.

- آسیبپذیریها: نادیده گرفتن تنظیمات امنیتی، عدم نظارت، و آسیبپذیریهای مشابه پورت 80 و 443.

- راهکار: اطمینان از اعمال تنظیمات امنیتی مشابه پورتهای استاندارد، محدود کردن دسترسی، و استفاده از فایروال.

2. شناسایی پورتهای باز (Open Ports): اولین گام در تأمین امنیت، دانستن اینکه کدام پورتها در سرور شما باز هستند. ابزارهایی مانند nmap، netstat، و سرویسهای آنلاین اسکن پورت میتوانند در این زمینه کمک کنند.

- nmap -sV -p- [IP_Address]: اسکن تمامی پورتها و شناسایی نسخههای سرویسهای در حال اجرا.

- netstat -tulnp: نمایش لیست پورتهای باز و برنامههای مرتبط در لینوکس.

بخش دوم: راههای جلوگیری از حملات هکری و افزایش امنیت وبسایت

پیشگیری بهترین دفاع در برابر حملات سایبری است. یک رویکرد چندلایه برای امنیت وبسایت ضروری است.

1. پیکربندی صحیح فایروال (Firewall Configuration): فایروال، اولین خط دفاعی در برابر حملات شبکه است.

- فایروال مبتنی بر هاست (Host-based Firewall): ابزارهایی مانند

iptablesدر لینوکس یا Windows Firewall.- اقدامات: مسدود کردن تمام پورتهایی که به طور فعال استفاده نمیشوند. تنها پورتهای ضروری (مانند 80، 443، 22) را باز نگه دارید.

- مثال (iptables):

sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT sudo iptables -A INPUT -p tcp --dport 443 -j ACCEPT sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT sudo iptables -A INPUT -j DROP # مسدود کردن بقیه

- فایروال شبکه (Network Firewall): فایروالهای سختافزاری یا نرمافزاری که ترافیک ورودی و خروجی شبکه را در سطح دروازه (gateway) کنترل میکنند.

- فایروال برنامه وب (Web Application Firewall - WAF): WAFها درخواستهای HTTP را قبل از رسیدن به سرور وبسایت تحلیل میکنند و حملاتی مانند تزریق SQL، اسکریپتنویسی بین سایتی (XSS) و CSRF را مسدود میکنند. Cloudflare و ModSecurity نمونههایی از WAF هستند.

2. بهروزرسانی منظم نرمافزار (Regular Software Updates): اکثر حملات سایبری از طریق بهرهبرداری از آسیبپذیریهای شناختهشده در نرمافزارهای قدیمی صورت میگیرند.

- سیستم عامل: سیستم عامل سرور (مانند لینوکس یا ویندوز سرور) را به طور منظم بهروزرسانی کنید.

- وبسرور: نرمافزارهای وبسرور مانند Apache، Nginx، IIS را بهروز نگه دارید.

- سیستم مدیریت محتوا (CMS): وردپرس، جوملا، دروپال و پلاگینها/قالبهای آنها را به جدیدترین نسخهها بهروز کنید.

- زبانهای برنامهنویسی و کتابخانهها: PHP, Python, Node.js و تمامی وابستگیهای (dependencies) پروژه خود را بهروزرسانی کنید.

3. استفاده از HTTPS/SSL/TLS: رمزنگاری ترافیک وب از طریق HTTPS برای همه وبسایتها ضروری است.

- گواهینامه SSL/TLS: از گواهینامههای معتبر (مانند Let's Encrypt یا گواهینامههای تجاری) استفاده کنید.

- پیکربندی قوی TLS: مطمئن شوید که سرور شما از نسخههای قدیمی و ناامن TLS (مانند TLS 1.0/1.1) استفاده نمیکند و فقط نسخههای قویتر (TLS 1.2/1.3) را فعال نگه دارید.

- HSTS (HTTP Strict Transport Security): این هدر، مرورگرها را مجبور میکند که همیشه با استفاده از HTTPS به وبسایت شما متصل شوند، حتی اگر کاربر "http://" را تایپ کند.

4. مدیریت قوی رمز عبور و احراز هویت:

- رمزهای عبور پیچیده: استفاده از رمزهای عبور طولانی، ترکیبی از حروف بزرگ و کوچک، اعداد و نمادها.

- احراز هویت دو عاملی (Two-Factor Authentication - 2FA/MFA): فعال کردن 2FA برای تمامی حسابهای کاربری حساس (مدیر وبسایت، دسترسی SSH، پنل هاستینگ).

- غیرفعال کردن ورود با نام کاربری پیشفرض: به خصوص برای CMS ها (مثلاً "admin" در وردپرس).

- محدودیت تعداد تلاش برای ورود (Brute-force Protection): استفاده از ابزارهایی مانند Fail2Ban برای مسدود کردن آدرسهای IP که تلاشهای ناموفق زیادی برای ورود دارند.

5. امنیت برنامهنویسی (Secure Coding Practices): آسیبپذیریهای برنامهنویسی میتوانند منجر به حملات جدی شوند.

- تزریق SQL (SQL Injection): استفاده از Prepared Statements و پارامترگذاری (parameterization) برای جلوگیری از این حمله.

- اسکریپتنویسی بین سایتی (Cross-Site Scripting - XSS): فیلتر و اعتبارسنجی ورودیهای کاربر و خروجیهای HTML.

- جعل درخواست بین سایتی (Cross-Site Request Forgery - CSRF): استفاده از توکنهای CSRF.

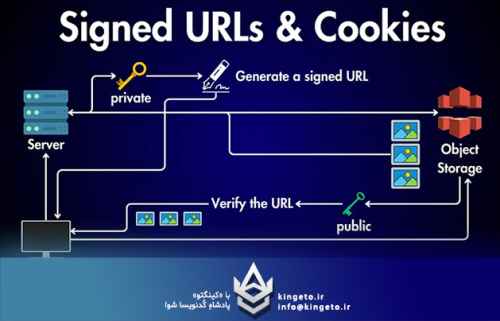

- مدیریت سشن (Session Management): ایجاد سشنهای امن، استفاده از کوکیهای HttpOnly و Secure.

- اعتبارسنجی ورودی (Input Validation): هرگز به دادههای ورودی کاربر اعتماد نکنید و آنها را قبل از استفاده اعتبارسنجی کنید.

- مدیریت خطا (Error Handling): از نمایش اطلاعات حساس در پیامهای خطا (مانند مسیرهای فایل یا جزئیات پایگاه داده) خودداری کنید.

6. پشتیبانگیری منظم (Regular Backups): داشتن بکآپهای منظم و قابل بازیابی، آخرین خط دفاع در صورت بروز حمله موفق است.

- فرکانس: بکآپهای روزانه یا ساعتی، بسته به حجم تغییرات وبسایت.

- محل ذخیرهسازی: ذخیرهسازی بکآپها در مکانهای امن و جداگانه (خارج از سرور اصلی).

- آزمایش بازیابی: به صورت دورهای فرآیند بازیابی از بکآپ را آزمایش کنید تا از صحت آن اطمینان حاصل شود.

7. نظارت و لاگبرداری (Monitoring and Logging): فعالیتهای سرور و وبسایت را به طور مداوم نظارت کنید تا به سرعت فعالیتهای مشکوک را شناسایی کنید.

- لاگهای سرور: بررسی لاگهای وبسرور (access logs, error logs)، لاگهای سیستم عامل، و لاگهای فایروال.

- ابزارهای SIEM (Security Information and Event Management): برای جمعآوری، تحلیل و همبستهسازی لاگها.

- سیستمهای تشخیص نفوذ (Intrusion Detection Systems - IDS) و سیستمهای جلوگیری از نفوذ (Intrusion Prevention Systems - IPS): برای شناسایی و مسدود کردن فعالیتهای مشکوک.

8. محدود کردن دسترسی و اصل حداقل امتیاز (Principle of Least Privilege):

- حسابهای کاربری: هر کاربر یا سرویس باید فقط به حداقل دسترسیهای لازم برای انجام وظیفه خود دسترسی داشته باشد.

- فایلها و دایرکتوریها: تنظیم مجوزهای دسترسی صحیح برای فایلها و دایرکتوریها (مثلاً 644 برای فایلها و 755 برای دایرکتوریها).

- پوشهها و فایلهای حساس: مسدود کردن دسترسی مستقیم به فایلهای پیکربندی یا پوشههای حاوی اطلاعات حساس.

9. استفاده از شبکه توزیع محتوا (Content Delivery Network - CDN): CDNها نه تنها سرعت بارگذاری وبسایت را افزایش میدهند، بلکه لایهای از امنیت اضافی را نیز فراهم میکنند.

- محافظت در برابر حملات DDoS: CDNها میتوانند حجم زیادی از ترافیک مخرب را جذب و فیلتر کنند.

- پنهان کردن IP اصلی سرور: IP اصلی سرور شما از دید مهاجمین پنهان میماند.

- قابلیتهای WAF: بسیاری از CDNها قابلیتهای WAF داخلی نیز دارند.

10. آموزش و آگاهیرسانی (Education and Awareness): امنیت یک فرآیند مستمر است و نیازمند آگاهی تمامی افراد درگیر در پروژه است.

- تیم توسعه: آموزش اصول برنامهنویسی امن.

- مدیران سیستم: آموزش بهترین شیوههای پیکربندی و نگهداری امن.

- کاربران: آموزش در مورد فیشینگ، رمزهای عبور قوی و تشخیص ایمیلهای مشکوک.

نتیجهگیری

امنیت وبسایت یک مسئولیت مداوم و چندوجهی است که نیازمند درک عمیق از تهدیدات، شناخت پورتهای حیاتی و پیادهسازی یک استراتژی دفاعی جامع است. از مسدود کردن پورتهای غیرضروری و بهروزرسانی منظم نرمافزار گرفته تا استفاده از پروتکلهای رمزنگاری پیشرفته، فایروالهای قدرتمند، و رعایت اصول برنامهنویسی امن، هر گام در این مسیر به تقویت استحکامات امنیتی وبسایت کمک میکند. با پیادهسازی این راهکارهای پیشگیرانه و نظارت مستمر، میتوان ریسک حملات سایبری را به حداقل رساند و اطمینان حاصل کرد که وبسایت شما یک فضای امن و قابل اعتماد برای کاربران باقی میماند. امنیت سایبری یک مسابقه تسلیحاتی بیپایان است، و تنها با هوشیاری، آموزش و بهروزرسانی مداوم میتوانیم در این رقابت پیشتاز باشیم.

0 نظر

هنوز نظری برای این مقاله ثبت نشده است.