مفاهیم امنیت وب: از امنیت پروتکل ها تا حفره های امنیتی API

تحولات دیجیتال و افزایش تهدیدات سایبری، درک عمیق مفاهیم امنیت وب را به ضرورتی انکارناپذیر تبدیل کرده است. حجم و پیچیدگی روزافزون حملات سایبری، همراه با پیامدهای وخیم ناشی از نقضهای امنیتی، نیازمند شناخت جامع و بهکارگیری مؤثر اصول امنیت وب است.

مقاله پیش رو با هدف ارائه یک بررسی تخصصی از مفاهیم کلیدی امنیت وب تدوین شده است. در این راستا، ابتدا به تعریف جامع مفاهیم امنیت وب و ابعاد گوناگون آن خواهیم پرداخت. سپس، رایجترین تهدیدات امنیتی که وبسایتها و برنامههای کاربردی وب با آنها مواجه هستند، به همراه روشهای مقابله با هر یک، مورد بررسی دقیق قرار خواهند گرفت. در ادامه، سازوکارهای احراز هویت و مجوزدهی در برنامههای وب، شامل روشهای مختلف و نقاط قوت و ضعف هر کدام، تشریح خواهند شد. نقش حیاتی رمزنگاری و پروتکل امن HTTPS در تأمین امنیت ارتباطات وب و نحوه عملکرد آنها نیز تبیین خواهد شد. علاوه بر این، بهترین شیوههای امنیتی در توسعه وب، از جمله اعتبارسنجی ورودی، مدیریت جلسات و بهروزرسانی نرمافزارها، ارائه خواهد شد. چالشهای نوظهور در حوزه امنیت وب، مانند امنیت APIها، برنامههای تکصفحهای و معماریهای میکروسرویس، نیز مورد بحث و بررسی قرار خواهند گرفت. در نهایت، رویکردهای مختلف امنیتی با یکدیگر مقایسه شده و میزان اثربخشی هر کدام در سناریوهای مختلف ارزیابی خواهد شد و یک ساختار کلی برای این مقاله جامع ارائه میگردد.

مفاهیم بنیادین و اهمیت امنیت وب

امنیت وب به مجموعه تدابیر و اقداماتی اطلاق میشود که برای حفاظت از وبسایتها، برنامههای کاربردی وب و دادههای آنها در برابر دسترسی غیرمجاز، استفاده نادرست، تغییر، تخریب یا افشاسازی صورت میگیرد. این مفهوم شامل سه بعد کلیدی محرمانگی (Confidentiality)، یکپارچگی (Integrity) و در دسترس بودن (Availability) اطلاعات است.

- محرمانگی تضمین میکند که اطلاعات فقط برای افراد مجاز قابل دسترسی باشد.

- یکپارچگی به معنای حفظ صحت و تمامیت دادهها و جلوگیری از تغییرات غیرمجاز است.

- در دسترس بودن نیز به این اشاره دارد که کاربران مجاز باید بتوانند در صورت نیاز به اطلاعات و خدمات دسترسی داشته باشند.

در این میان، سازمان OWASP (Open Web Application Security Project) به عنوان یک نهاد غیرانتفاعی و منبع معتبر در زمینه امنیت وب، نقش بسیار مهمی ایفا میکند . این سازمان با ارائه استانداردها، راهنماییها، ابزارها و منابع رایگان، به بهبود امنیت نرمافزارهای تحت وب کمک میکند.

یکی از شناختهشدهترین پروژههای OWASP، لیست OWASP Top 20 است که به طور دورهای منتشر شده و ده مورد از مهمترین آسیبپذیریهای امنیتی وب را شناسایی و اولویتبندی میکند. این لیست به توسعهدهندگان و متخصصان امنیت کمک میکند تا با آگاهی از این آسیبپذیریها، اقدامات لازم برای پیشگیری و مقابله با آنها را انجام دهند. نقش OWASP به عنوان یک مرکز تبادل دانش در حوزه امنیت وب بسیار حائز اهمیت است، زیرا منابع ارزشمندی را در اختیار جامعه قرار میدهد تا برنامههای کاربردی وب امنتری طراحی و نگهداری شوند.

اهمیت امنیت وب برای افراد و سازمانها در دنیای امروز با توجه به وابستگی روزافزون به فضای آنلاین، بیش از پیش آشکار شده است. برای کاربران، امنیت وب به معنای حفظ اطلاعات شخصی و مالی در برابر سرقت و سوءاستفاده است. اطلاعاتی مانند نام، آدرس، شماره تلفن، اطلاعات بانکی و سایر دادههای حساس در معرض خطر هکرها و مجرمان سایبری قرار دارند. همچنین، حفظ حریم خصوصی کاربران در برابر جاسوسی و دسترسی غیرمجاز به فعالیتهای آنلاین از دیگر جنبههای مهم امنیت وب برای افراد است . برای سازمانها نیز، امنیت وب از اهمیت حیاتی برخوردار است. جلوگیری از دسترسی غیرمجاز به دادههای حساس سازمانی، مانند اطلاعات مشتریان، اسرار تجاری و دادههای مالی، از اولویتهای اصلی هر کسبوکاری است. حملات سایبری میتوانند منجر به از کار افتادن وبسایتها و خدمات آنلاین شوند، که این امر میتواند خسارات مالی و اعتباری سنگینی را برای سازمانها به همراه داشته باشد. حفظ اعتبار و اعتماد مشتریان نیز به طور مستقیم به امنیت وبسایت و برنامههای کاربردی وب بستگی دارد.

نقضهای امنیتی میتوانند منجر به از دست رفتن اعتماد مشتریان و در نتیجه کاهش فروش و درآمد شوند. علاوه بر این، سازمانها موظف به رعایت قوانین و مقررات مربوط به حفاظت از دادهها هستند، مانند قانون GDPR که در صورت عدم رعایت امنیت لازم، میتواند منجر به جریمههای سنگین شود. بنابراین، امنیت وب نه تنها یک مسئله فنی، بلکه یک ضرورت تجاری و قانونی برای سازمانها محسوب میشود.

تهدیدات رایج امنیت وب و راهکارهای مقابله

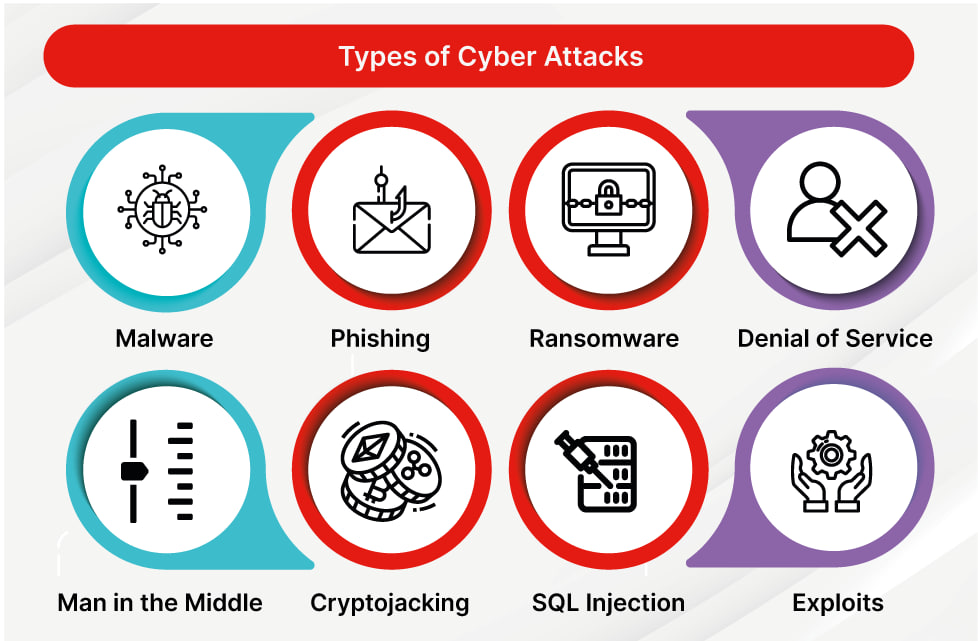

دنیای امنیت وب همواره در معرض تهدیدات گوناگونی قرار دارد که شناخت آنها و روشهای مقابله با آنها برای تأمین امنیت وبسایتها و برنامههای کاربردی وب ضروری است. در این بخش، به بررسی رایجترین این تهدیدات و راهکارهای مقابله با آنها خواهیم پرداخت.

حملات XSS (Cross-Site Scripting) یکی از شایعترین تهدیدات امنیتی وب است که در آن مهاجمان با تزریق اسکریپتهای مخرب به وبسایتهای مورد اعتماد، این اسکریپتها را در مرورگر کاربران اجرا میکنند. این حملات میتوانند به روشهای مختلفی از جمله Reflected XSS، Stored XSS و DOM-based XSS انجام شوند. هدف از حملات XSS معمولاً سرقت اطلاعات کاربر مانند کوکیها و توکنهای نشست، جعل هویت کاربر، انجام اقداماتی از طرف کاربر بدون اطلاع او، یا حتی تخریب وبسایت است. برای مقابله با این حملات، راهکارهای متعددی وجود دارد که از جمله آنها میتوان به اعتبارسنجی دقیق ورودیهای کاربر و جلوگیری از ارسال HTML در آنها، رمزگذاری مناسب خروجیهای برنامه قبل از نمایش در مرورگر کاربر، استفاده از سیاست امنیت محتوا (CSP) برای محدود کردن منابع قابل بارگیری توسط مرورگر، بهروزرسانی منظم مرورگرها به منظور رفع آسیبپذیریهای شناخته شده، و استفاده از افزونههای امنیتی مرورگر اشاره کرد.

تزریق SQL (SQL Injection) نوع دیگری از حملات رایج در امنیت وب است که در آن مهاجمان با تزریق کدهای مخرب SQL به پایگاه داده از طریق ورودیهای برنامه، سعی در دسترسی غیرمجاز به اطلاعات، تغییر یا حذف دادهها، یا اجرای دستورات دلخواه در پایگاه داده دارند. این حملات میتوانند عواقب بسیار خطرناکی برای وبسایتها و برنامههای کاربردی وب داشته باشند. برای مقابله با تزریق SQL، استفاده از دستورهای پارامتری (Prepared Statements) به جای ساخت کوئریهای پویا با استفاده از ورودی کاربر، یکی از مؤثرترین روشها است. همچنین، اعتبارسنجی دقیق ورودیهای کاربر و فیلتر کردن کاراکترهای خاص میتواند از تشکیل دستورات SQL مخرب جلوگیری کند. محدود کردن مجوزهای دسترسی کاربران به پایگاه داده، بهروزرسانی مداوم نرمافزار و پایگاه داده با آخرین وصلههای امنیتی، و استفاده از Web Application Firewall (WAF) نیز از دیگر راهکارهای مهم در مقابله با این تهدید محسوب میشوند.

حمله CSRF (Cross-Site Request Forgery) نوعی حمله است که در آن مهاجم با فریب کاربر، او را وادار به ارسال درخواستهای ناخواسته به یک وبسایت میکند . این حملات معمولاً زمانی موفق میشوند که کاربر در یک وبسایت معتبر وارد شده باشد و مهاجم بتواند از طریق روشهای مختلف مانند ایمیلهای آلوده یا لینکهای مخرب، کاربر را فریب دهد تا درخواستی را ارسال کند که مهاجم آن را کنترل میکند. هدف از حملات CSRF میتواند انجام اقداماتی از طرف کاربر بدون اطلاع او باشد، مانند تغییر رمز عبور، انتقال وجه، یا تغییر تنظیمات حساب کاربری . برای پیشگیری از این حملات، استفاده از توکنهای CSRF که یک مقدار تصادفی و منحصربهفرد برای هر نشست کاربری تولید میشود و در فرمها و درخواستها گنجانده میشود، یکی از رایجترین و مؤثرترین روشها است . همچنین، استفاده از مقدار SameSite در Cookieها میتواند از ارسال خودکار کوکیها در درخواستهای بین سایتی جلوگیری کند . تایید CAPTCHA برای اقدامات حساس نیز میتواند به جلوگیری از درخواستهای جعلی کمک کند .

حملات DDoS (Distributed Denial of Service) با هدف از کار انداختن یک وبسایت یا سرویس آنلاین از طریق ارسال حجم بسیار زیادی از درخواستها به سرور هدف از چندین منبع مختلف انجام میشوند . این حملات میتوانند باعث مصرف بیش از حد منابع سرور و در نتیجه عدم پاسخگویی آن به درخواستهای کاربران واقعی شوند. برای مقابله با حملات DDoS، استفاده از سرویسهای تخصصی محافظت از حملات DDoS که ترافیک مخرب را شناسایی و مسدود میکنند، یکی از راهکارهای اصلی است . همچنین، استفاده از فایروالها و محدود کردن نرخ درخواستها نیز میتواند در کاهش اثرات این حملات مؤثر باشد .

بدافزارها (Malware) به دستهای از نرمافزارهای مخرب اطلاق میشوند که با هدف آسیب رساندن به سیستمها و وبسایتها طراحی شدهاند . انواع مختلفی از بدافزارها وجود دارند، از جمله ویروسها، کرمها، تروجانها، باجافزارها و جاسوسافزارها . این نرمافزارها میتوانند اطلاعات شخصی کاربران را سرقت کنند، منابع سرور را مصرف کنند، یا حتی کنترل وبسایت را در دست بگیرند. برای مقابله با بدافزارها، استفاده از نرمافزارهای آنتیویروس و ضد بدافزار بهروز، اسکن منظم سیستمها، اجتناب از دانلود و اجرای فایلها از منابع نامعتبر، و بهروزرسانی مداوم نرمافزارها و سیستم عاملها از اهمیت بالایی برخوردار است.

حملات Brute Force به روشی گفته میشود که در آن مهاجم با امتحان کردن تعداد زیادی از ترکیبات ممکن برای نام کاربری و رمز عبور، سعی در دسترسی غیرمجاز به حسابهای کاربری دارد. برای جلوگیری از این حملات، استفاده از رمزهای عبور قوی و پیچیده که شامل حروف بزرگ و کوچک، اعداد و نمادها باشند، ضروری است. همچنین، محدود کردن تعداد تلاشهای ناموفق برای ورود به سیستم، استفاده از CAPTCHA برای تشخیص انسان از ربات، و فعالسازی احراز هویت دو مرحلهای میتواند امنیت را به طور قابل توجهی افزایش دهد.

فیشینگ (Phishing) نوعی حمله مهندسی اجتماعی است که در آن مهاجم با ارسال پیامهای فریبنده از طریق ایمیل، پیامک یا سایر روشها، سعی در به دست آوردن اطلاعات حساس کاربران مانند نام کاربری، رمز عبور، و اطلاعات بانکی دارد . برای مقابله با حملات فیشینگ، آموزش کاربران برای شناسایی ایمیلها و لینکهای مشکوک، استفاده از احراز هویت دومرحلهای، و استفاده از نرمافزارهای فیلتر ایمیل میتواند مؤثر باشد .

حمله Man-in-the-Middle (MITM) زمانی رخ میدهد که یک مهاجم بتواند در میان ارتباطات بین کاربر و سرور قرار بگیرد و به استراق سمع یا تغییر دادههای رد و بدل شده بپردازد 5. برای جلوگیری از این حملات، استفاده از پروتکل HTTPS برای رمزگذاری ارتباطات بین مرورگر و سرور، و اجتناب از استفاده از شبکههای Wi-Fi عمومی ناامن که ممکن است توسط مهاجمان کنترل شوند، از اهمیت بالایی برخوردار است.

جدول : تهدیدات رایج امنیت وب و راهکارهای مقابله

|

تهدید |

توضیحات |

راهکارهای مقابله |

|

حملات XSS |

تزریق اسکریپتهای مخرب به وبسایتهای مورد اعتماد که در مرورگر کاربران اجرا میشوند. |

اعتبارسنجی ورودی، رمزگذاری خروجی، استفاده از CSP، بهروزرسانی مرورگرها، استفاده از افزونههای امنیتی. |

|

تزریق SQL |

تزریق کدهای مخرب SQL به پایگاه داده از طریق ورودیهای برنامه. |

استفاده از دستورهای پارامتری، اعتبارسنجی ورودی، محدود کردن مجوزهای پایگاه داده، بهروزرسانی نرمافزار و پایگاه داده، استفاده از WAF. |

|

CSRF |

فریب کاربر برای ارسال درخواستهای ناخواسته به وبسایت. |

استفاده از توکنهای CSRF، استفاده از مقدار SameSite در Cookieها، تایید CAPTCHA برای اقدامات حساس. |

|

DDoS |

ارسال حجم زیادی از درخواستها به سرور هدف از چندین منبع، که منجر به از کار افتادن سرور میشود. |

استفاده از سرویسهای محافظت از حملات DDoS، فایروالها، محدود کردن نرخ درخواستها. |

|

بدافزارها |

نرمافزارهای مخرب با هدف آسیب رساندن به سیستمها و وبسایتها. |

استفاده از نرمافزارهای آنتیویروس و ضد بدافزار، بهروزرسانی نرمافزارها، اجتناب از دانلود از منابع نامعتبر. |

|

حملات Brute Force |

تلاش برای حدس زدن رمزهای عبور از طریق امتحان کردن تعداد زیادی از ترکیبات ممکن. |

استفاده از رمزهای عبور قوی، محدود کردن تعداد تلاشهای ناموفق ورود، استفاده از CAPTCHA، فعالسازی احراز هویت دو مرحلهای. |

|

فیشینگ |

تلاش برای به دست آوردن اطلاعات حساس کاربران از طریق جعل هویت و ارسال پیامهای فریبنده. |

آموزش کاربران برای شناسایی ایمیلها و لینکهای مشکوک، استفاده از احراز هویت دومرحلهای، استفاده از نرمافزارهای فیلتر ایمیل. |

|

حمله Man-in-the-Middle |

استراق سمع و مداخله در ارتباطات بین کاربر و سرور توسط یک شخص ثالث. |

استفاده از HTTPS برای رمزگذاری ارتباطات، اجتناب از شبکههای Wi-Fi عمومی ناامن. |

سازوکارهای احراز هویت و مجوزدهی در برنامههای وب:

احراز هویت (Authentication) و مجوزدهی (Authorization) دو رکن اساسی در امنیت برنامههای کاربردی وب هستند. احراز هویت فرآیندی است که از طریق آن هویت کاربر یا سرویس درخواستکننده تأیید میشود، در حالی که مجوزدهی تعیین میکند که کاربر یا سرویس احراز هویت شده چه سطحی از دسترسی به منابع و قابلیتهای سیستم را دارد. روشهای مختلفی برای احراز هویت در برنامههای وب وجود دارد که هر کدام دارای نقاط قوت و ضعف خاص خود هستند.

احراز هویت مبتنی بر رمز عبور یکی از رایجترین و سادهترین روشهای احراز هویت است که در آن کاربر با وارد کردن نام کاربری و رمز عبور خود، هویت خود را اثبات میکند. نقطه قوت اصلی این روش، سادگی و فراگیری آن است، اما ضعف اصلی آن آسیبپذیری در برابر سرقت یا لو رفتن رمز عبور است.

احراز هویت چند عاملی (Multi-factor authentication - MFA) با افزودن یک یا چند روش تأیید هویت دیگر علاوه بر رمز عبور، امنیت را به طور قابل توجهی افزایش میدهد. این روش میتواند شامل استفاده از یک کد یکبار مصرف (One Time Password - OTP) ارسال شده به تلفن همراه کاربر، یک کد تولید شده توسط یک برنامه احراز هویت، یا یک عامل بیومتریک باشد. مزایای MFA شامل امنیت بالا و جلوگیری از سرقت رمز عبور است، اما ممکن است فرآیند ورود را برای کاربران کمی پیچیدهتر کند و نیاز به دسترسی به یک دستگاه دوم داشته باشد. احراز هویت بیومتریک و یا Biometric Authentication از ویژگیهای فیزیکی منحصر به فرد کاربر مانند اثر انگشت، تشخیص چهره یا اسکن عنبیه برای تأیید هویت استفاده میکند.

این روش میتواند از سرعت و امنیت بالایی برخوردار باشد، اما ممکن است در برخی شرایط دچار خطا شود و هزینه پیادهسازی آن نیز میتواند بالا باشد. احراز هویت مبتنی بر گواهی، از گواهیهای دیجیتال برای تأیید هویت کاربران، دستگاهها و سیستمها استفاده میکند. این روش امنیت بالایی را فراهم میکند و در برابر حملات فیشینگ مقاوم است. احراز هویت مبتنی بر توکن، از توکنهای امن برای اعطای دسترسی به کاربران پس از یک بار تأیید هویت استفاده میکند. این روش فرآیند احراز هویت را برای دفعات بعدی دسترسی به یک منبع یکسان ساده میکند. احراز هویت تک ورود (SSO - Single sign-on) به کاربران این امکان را میدهد تا با استفاده از یک حساب کاربری واحد به چندین برنامه یا وبسایت دسترسی پیدا کنند. این روش مدیریت و استفاده از حسابهای کاربری را آسانتر میکند، اما در صورت هک شدن یک سیستم، تمام سیستمهای مرتبط در معرض خطر قرار میگیرند.

بیشتر بدانید..

Kerberos یک پروتکل امنیتی است که برای احراز هویت درخواستهای سرویس بین دو یا چند میزبان قابل اعتماد در یک شبکه غیرقابل اعتماد مانند اینترنت استفاده میشود. این پروتکل از رمزنگاری برای تأیید هویت کاربران و برنامههای کاربردی سرویسگیرنده-سرویسدهنده استفاده میکند و امنیت بالایی را فراهم میکند.

در زمینه مجوزدهی، مدلهای مختلفی وجود دارد که تعیین میکنند کاربران احراز هویت شده چه سطح دسترسی به منابع و قابلیتهای سیستم دارند. کنترل دسترسی مبتنی بر نقش (Role-based access control - RBAC) یکی از رایجترین مدلها است که در آن مجوزها بر اساس نقشهای کاربری در سازمان تخصیص داده میشوند. این مدل مدیریت مجوزها را ساده میکند و امنیت را با اعمال اصل حداقل امتیاز افزایش میدهد، اما ممکن است برای نیازهای دسترسی بسیار خاص انعطافپذیری محدودی داشته باشد.

کنترل دسترسی مبتنی بر ویژگی (Attribute-based access control - ABAC) مدل پیشرفتهتری است که در آن مجوزها بر اساس مجموعهای از ویژگیهای کاربر (مانند نقش، گروه، بخش)، منبع (مانند نوع فایل، سطح حساسیت) و محیط (مانند زمان دسترسی، مکان) تعیین میشوند. ABAC کنترل دقیقتر و انعطافپذیرتری بر دسترسی فراهم میکند، اما پیادهسازی و مدیریت آن ممکن است پیچیدهتر باشد.

بهترین روش چیست؟

سازمان OWASP نیز بهترین شیوههایی را برای احراز هویت و مجوزدهی در برنامههای وب توصیه میکند. این شیوهها شامل اجرای اصل حداقل امتیاز، رد کردن دسترسی به صورت پیشفرض، اعتبارسنجی مجوزها در هر درخواست، استفاده از کنترل دسترسی مبتنی بر ویژگی و رابطه به جای RBAC در صورت امکان، اطمینان از عدم دسترسی به شناسههای جستجو حتی در صورت حدس زدن یا تغییر آنها، اجرای بررسیهای مجوز بر روی منابع استاتیک، تأیید انجام بررسیهای مجوز در مکان مناسب، خروج ایمن در صورت عدم موفقیت بررسیهای مجوز، پیادهسازی ثبت وقایع مناسب، ایجاد موارد تست واحد و یکپارچه برای منطق مجوز، و استفاده از روش MFA برای کاهش آسیبپذیریهای احراز هویت است.

جدول مقایسه روشهای احراز هویت

|

|

نقاط قوت |

نقاط ضعف |

موارد استفاده |

|

مبتنی بر رمز عبور |

ساده، رایج |

آسیبپذیر در برابر سرقت و حدس زدن |

اکثر برنامههای وب |

|

چند عاملی (MFA) |

امنیت بالا، جلوگیری از سرقت رمز عبور |

نیاز به دستگاه دوم، پیچیدگی بیشتر |

برنامههای حساس، تراکنشهای مالی |

|

بیومتریک |

سرعت و امنیت بالا (اثر انگشت، عنبیه)، دشواری در جعل |

امکان جعل اثر انگشت، خطا در تشخیص (نور محیط برای چهره)، هزینه بالا (عنبیه) |

باز کردن قفل دستگاه، برنامههای امنیتی |

|

مبتنی بر گواهی |

امنیت بالا، مقاومت در برابر فیشینگ |

پیچیدگی در مدیریت گواهیها |

سیستمهای سازمانی، اینترنت اشیا |

|

مبتنی بر توکن |

سادگی برای کاربران، مناسب برای دسترسیهای مکرر |

امنیت توکن نیازمند مدیریت دقیق است |

APIها، برنامههای موبایل |

|

تک ورود (SSO) |

سهولت در مدیریت و استفاده، کاهش حجم رمزها |

در صورت هک شدن یک سیستم، تمام سیستمها در معرض خطر قرار میگیرند |

سازمانهای بزرگ با چندین برنامه |

|

Kerberos |

امنیت بالا، عدم اشتراکگذاری رمز عبور به صورت متن ساده |

پیچیدگی در پیکربندی و مدیریت |

سیستمهای سازمانی بزرگ |

جدول مقایسه مدلهای مجوزدهی

|

مدل مجوزدهی |

نقاط قوت |

نقاط ضعف |

موارد استفاده |

|

مبتنی بر نقش (RBAC) |

مدیریت آسان مجوزها، افزایش امنیت با اصل حداقل امتیاز |

انعطافپذیری محدود برای نیازهای خاص |

سازمانها با نقشهای کاربری مشخص |

|

مبتنی بر ویژگی (ABAC) |

کنترل دقیق و انعطافپذیر دسترسی |

پیچیدگی بیشتر در پیادهسازی و مدیریت |

سازمانها با نیازهای دسترسی پیچیده و پویا |

نقش رمزنگاری و پروتکل HTTPS در امنیت ارتباطات وب:

رمزنگاری و یا encryption نقش حیاتی در حفظ محرمانگی و یکپارچگی دادهها در ارتباطات وب ایفا میکند. این فرآیند با تبدیل دادهها به یک فرمت غیرقابل خواندن برای افراد غیرمجاز، از دسترسی به اطلاعات حساس جلوگیری میکند. رمزنگاری نه تنها محرمانگی دادهها را تضمین میکند، بلکه به حفظ یکپارچگی، احراز هویت و عدم انکار نیز کمک میکند. با استفاده از رمزنگاری، سازمانها میتوانند از اطلاعات خود در برابر دسترسی غیرمجاز، نقض دادهها و دستکاری محافظت کنند. روشهای مختلفی برای رمزنگاری در امنیت وب مورد استفاده قرار میگیرند.

- رمزنگاری متقارن و یا Symmetric از یک کلید یکسان برای رمزگذاری و رمزگشایی دادهها استفاده میکند. الگوریتمهای رایج در این دسته شامل AES و DES هستند.

- رمزنگاری نامتقارن از یک جفت کلید مرتبط به نامهای کلید عمومی و کلید خصوصی برای رمزگذاری و رمزگشایی استفاده میکند. الگوریتمهای شناخته شده در این زمینه RSA و ECC هستند.

- توابع هش نیز نوعی دیگر از رمزنگاری هستند که یک مقدار با طول ثابت (هش) را از یک ورودی با طول متغیر تولید میکنند و امکان بازیابی ورودی اصلی از مقدار هش وجود ندارد. الگوریتمهای معروف هش شامل SHA-56، bcrypt و scrypt هستند.

پروتکل HTTPS

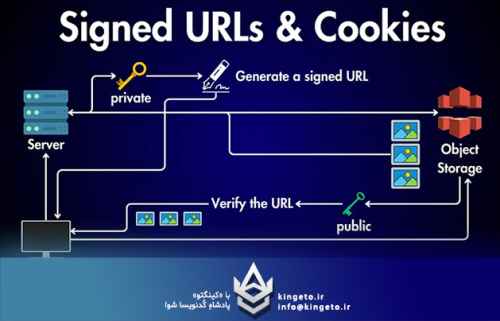

پروتکل HTTPS برای رمزگذاری ارتباطات، در ذخیرهسازی امن رمزهای عبور، و در ایجاد امضاهای دیجیتال برای تأیید اصالت دادهها استفاده میشود. پروتکل HTTPS (Hypertext Transfer Protocol Secure) نسخه امن پروتکل HTTP است که برای انتقال امن دادهها بین مرورگر وب و سرور استفاده میشود .

HTTPS از پروتکلهای رمزنگاری TLS (Transport Layer Security) یا SSL (Secure Sockets Layer) برای رمزگذاری دادهها در حین انتقال استفاده میکند. فرآیند برقراری ارتباط HTTPS شامل تبادل گواهی SSL بین مرورگر و سرور است. این گواهی حاوی کلید عمومی سرور است و هویت وبسایت را تأیید میکند. پس از تأیید گواهی، یک اتصال امن رمزگذاری شده بین مرورگر و سرور ایجاد میشود و تمام دادههای منتقل شده بین آنها به صورت رمزگذاری شده ارسال و دریافت میشوند. استفاده از HTTPS مزایای متعددی در تأمین امنیت ارتباطات وب دارد. این پروتکل امنیت اطلاعات کاربران را در برابر استراق سمع و دستکاری تضمین میکند، حریم خصوصی کاربران را با رمزگذاری اطلاعات حفظ میکند، اعتماد کاربران به وبسایت را افزایش میدهد، و حتی میتواند به بهبود رتبه وبسایت در موتورهای جستجو کمک کند.

بهترین شیوههای امنیتی در توسعه وب

برای توسعه برنامههای کاربردی وب امن، رعایت بهترین شیوههای امنیتی در تمام مراحل توسعه ضروری است. یکی از مهمترین این شیوهها، اعتبارسنجی دقیق ورودیهای کاربر است. اعتبارسنجی ورودی به معنای بررسی و اطمینان از این است که دادههای وارد شده توسط کاربر مطابق با فرمت و نوع مورد انتظار هستند و هیچ کد مخربی در آنها وجود ندارد. این کار به جلوگیری از حملات تزریق مانند XSS و SQL Injection کمک میکند. تکنیکهای مختلفی برای اعتبارسنجی ورودی وجود دارد، از جمله استفاده از لیست سفید (Whitelisting) برای پذیرش فقط ورودیهای مجاز، استفاده از عبارات منظم برای بررسی فرمت ورودیها، و استفاده از دستورهای پارامتری (Prepared Statements) برای جلوگیری از تزریق SQL. علاوه بر اعتبارسنجی ورودی، رمزگذاری خروجی نیز برای جلوگیری از حملات XSS بسیار مهم است.

بیشتر بدانید...

رمزگذاری خروجی به معنای تبدیل کاراکترهای خاص در دادههای خروجی به گونهای است که توسط مرورگر به عنوان کد HTML یا JavaScript تفسیر نشوند.

مدیریت امن نشستهای (Session) کاربری نیز یکی دیگر از جنبههای حیاتی امنیت در توسعه وب است. نشست (Session) یک مکانیزم برای حفظ وضعیت کاربر در طول تعامل او با یک برنامه کاربردی وب است. برای مدیریت امن نشستها، باید از شناسههای نشست امن و غیرقابل حدس زدن استفاده شود . همچنین، باید زمان انقضای مناسبی برای نشستها تنظیم شود و نشستها پس از خروج کاربر یا غیرفعال شدن به درستی از بین بروند . در صورت انجام تغییرات حساس در حساب کاربری، باید نشست کاربر مجدداً اعتبارسنجی شود . محافظت از شناسههای نشست در برابر دسترسی غیرمجاز از طریق رمزگذاری و جلوگیری از قرار گرفتن آنها در URL نیز از اهمیت بالایی برخوردار است.

بهروزرسانی منظم نرمافزارها و وصلههای امنیتی نیز یکی از اصول اساسی امنیت در توسعه وب است . نرمافزارها ممکن است دارای آسیبپذیریهای امنیتی باشند که هکرها میتوانند از آنها برای نفوذ به سیستمها استفاده کنند. توسعهدهندگان نرمافزارها به طور مداوم این آسیبپذیریها را شناسایی و با انتشار بهروزرسانیها و وصلههای امنیتی آنها را رفع میکنند. بنابراین، بهروز نگه داشتن سیستم عامل، وب سرور، CMS (Content Management System) و تمام افزونهها و کتابخانههای مورد استفاده در توسعه وب برای جلوگیری از بهرهبرداری از آسیبپذیریهای شناخته شده ضروری است .

علاوه بر موارد فوق، شیوههای امنیتی دیگری نیز در توسعه وب وجود دارند که رعایت آنها به افزایش امنیت کمک میکند. استفاده از فایروالهای برنامه کاربردی وب (WAF) برای محافظت در برابر حملات رایج وب مانند XSS و SQL Injection ، اتخاذ رویکرد امنیت در طراحی (Security by Design) در تمام مراحل توسعه نرمافزار، اعمال اصل حداقل امتیاز برای محدود کردن دسترسی کاربران و برنامهها فقط به حداقل سطح مورد نیاز، مانیتورینگ و ثبت وقایع امنیتی برای شناسایی و پاسخگویی به حوادث امنیتی ، و انجام تستهای امنیتی منظم برای شناسایی و رفع آسیبپذیریها از جمله این شیوهها هستند.

چالشهای نوظهور در امنیت وب:

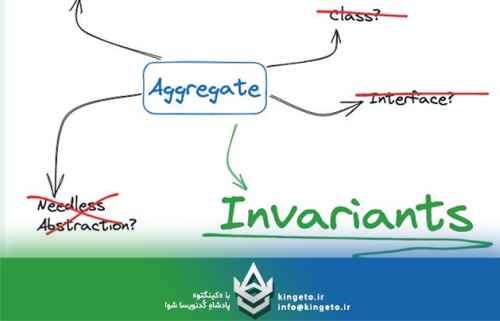

با پیشرفت فناوری و تغییر معماری برنامههای کاربردی وب، چالشهای جدیدی در حوزه امنیت وب پدیدار شدهاند که نیازمند توجه و راهکارهای خاصی هستند. یکی از این چالشها، امنیت APIها (Application Programming Interfaces) است.

APIها به عنوان واسط بین برنامههای مختلف، نقش مهمی در برنامههای کاربردی وب مدرن ایفا میکنند، اما در عین حال میتوانند نقاط ورود جدیدی برای حملات باشند. آسیبپذیریهای رایج API شامل مواردی مانند Broken Object Level Authorization، Broken Authentication، Broken Object Property Level Authorization، Unrestricted Resource Consumption، Broken Function Level Authorization و Unrestricted Access to Sensitive Business Flows هستند.

برای مقابله با این چالشها، نیاز به نظارت دقیق بر APIها و ترافیک آنها، اعتبارسنجی دقیق ورودیها، استفاده از روشهای احراز هویت و مجوزدهی امن، و استفاده از ابزارهایی مانند WAAP (Web Application and API Protection) برای ایمنسازی APIها ضروری است.

بیشتر بدانید...

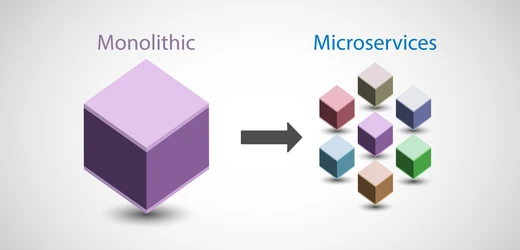

در معماریهای میکروسرویس که از تعداد زیادی API برای ارتباط بین سرویسها استفاده میشود، چالشهای امنیتی پیچیدهتر نیز میشوند و نیازمند رویکردهای خاصی برای احراز هویت و مجوزدهی در سطح سرویس هستند.

امنیت برنامههای تکصفحهای (Single Page Applications - SPAs) نیز چالشهای خاص خود را دارد. SPAها در مقایسه با برنامههای چند صفحهای سنتی، بیشتر منطق خود را در سمت مشتری (مرورگر) اجرا میکنند، که این امر میتواند سطح حمله را افزایش دهد. احراز هویت و مجوزدهی امن در SPAها از اهمیت ویژهای برخوردار است، زیرا تمام تعاملات کاربر از طریق APIها انجام میشود. استفاده از ابزارهایی مانند Laravel Sanctum برای ایمنسازی APIهای مورد استفاده در SPAها و توجه به ملاحظات مربوط به رندر سمت مشتری و احتمال دستکاری کد در مرورگر از جمله مواردی است که در امنیت SPAها باید مورد توجه قرار گیرد.

معماریهای میکروسرویس، با ارائه مزایایی مانند مقیاسپذیری و انعطافپذیری، چالشهای امنیتی جدیدی را نیز به همراه دارند. افزایش پیچیدگی در مدیریت ارتباطات بین تعداد زیادی سرویس مستقل، نیاز به رویکردهای مختلف برای احراز هویت و مجوزدهی در سطح سرویس، اهمیت کنترل رابط (API Control) و مدیریت APIهای متعدد، و ضرورت مانیتورینگ و ثبت وقایع در سطح میکروسرویس از جمله این چالشها هستند. استفاده از اصول Zero Trust که بر عدم اعتماد پیشفرض به هرگونه درخواست و تأیید هویت و مجوز در هر مرحله تأکید دارد، میتواند در امنسازی معماریهای میکروسرویس مؤثر باشد.

مقایسه رویکردهای مختلف امنیتی و ارزیابی اثربخشی (تست نفوذ):

در حوزه امنیت وب، رویکردهای مختلفی برای ارزیابی و بهبود امنیت برنامههای کاربردی وب وجود دارد.

- یکی از این رویکردها، تست امنیتی وب است که به روشهای مختلفی انجام میشود. تست جعبه سیاه (Black-box testing) در این روش، تستکننده هیچ دسترسی به کد منبع برنامه ندارد و امنیت را از دیدگاه یک مهاجم خارجی ارزیابی میکند.

- در مقابل، تست جعبه سفید (White-box testing) به تستکننده دسترسی کامل به کد منبع را میدهد و او میتواند آسیبپذیریها را در سطح کد بررسی کند.

- تست جعبه خاکستری (Gray-box testing) ترکیبی از دو روش قبلی است و در آن تستکننده دسترسی محدودی به کد منبع دارد.

رویکرد جعبه سفید امکان یافتن آسیبپذیریهای بیشتری با شدت بالا را میدهد، اما رویکرد جعبه سیاه دیدگاه مهاجم را بهتر شبیهسازی میکند و آسیبپذیریهایی را نشان میدهد که در اولویت اصلاح قرار دارند. اغلب، ترکیبی از این رویکردها برای ارزیابی جامع امنیت وب توصیه میشود.

اثربخشی هر رویکرد امنیتی به سناریو حمله خاص بستگی دارد. استفاده از فایروالها در جلوگیری از دسترسی غیرمجاز به شبکه و همچنین در مقابله با حملات DDoS بسیار مؤثر است . رمزنگاری نقش اساسی در محافظت از دادههای حساس در برابر استراق سمع و دستکاری دارد. سیستمهای تشخیص نفوذ (IDS) و سیستمهای پیشگیری از نفوذ (IPS) در شناسایی و مسدود کردن حملات در زمان وقوع نقش مهمی ایفا میکنند. آموزش کارکنان در زمینه شناسایی و پیشگیری از حملات مهندسی اجتماعی مانند فیشینگ و Tailgating، یک لایه دفاعی مهم در برابر این نوع تهدیدات است. تست حمله هدفمند (Targeted Testing) به سازمانها کمک میکند تا اثربخشی کنترلهای امنیتی خود را در برابر تهدیدات شناخته شده ارزیابی کنند.

به طور کلی، یک استراتژی دفاع در عمق (Defense in Depth) که از چندین لایه امنیتی و ترکیبی از کنترلهای پیشگیرانه، شناسایی و واکنشی استفاده میکند، معمولاً مؤثرترین راه برای کاهش طیف گستردهای از حملات است . در این استراتژی، اگر یک لایه امنیتی شکسته شود، لایههای دیگر همچنان به محافظت از سیستم ادامه میدهند.

نتیجهگیری

امنیت وب در دنیای امروز به یک اولویت اساسی برای افراد و سازمانها تبدیل شده است. وابستگی روزافزون به اینترنت و افزایش تهدیدات سایبری، ضرورت درک و بهکارگیری مفاهیم امنیت وب را بیش از پیش آشکار میسازد. در این مقاله، به بررسی جامع مفاهیم بنیادین امنیت وب، تهدیدات رایج و راهکارهای مقابله با آنها، سازوکارهای احراز هویت و مجوزدهی، نقش رمزنگاری و پروتکل HTTPS، بهترین شیوههای امنیتی در توسعه وب، و چالشهای نوظهور در این حوزه پرداختیم.

برای تأمین امنیت وب به طور مؤثر، اتخاذ یک رویکرد جامع و چندلایه ضروری است. این رویکرد باید شامل ترکیبی از کنترلهای پیشگیرانه برای جلوگیری از وقوع حملات، مکانیسمهای شناسایی برای تشخیص حملات در زمان وقوع، و برنامههای واکنش برای پاسخگویی به حوادث امنیتی باشد. بهروزرسانی مداوم نرمافزارها و آموزش کاربران در مورد تهدیدات سایبری و بهترین شیوههای امنیتی نیز از اهمیت بالایی برخوردار است. در نهایت، با توجه به پویایی دنیای امنیت سایبری و ظهور تهدیدات و فناوریهای جدید، سازمانها باید به طور مداوم رویکردهای امنیتی خود را ارزیابی و با این تغییرات انطباق دهند.

0 نظر

هنوز نظری برای این مقاله ثبت نشده است.