Real-Time Communication (RTC) چیست؟ موارد امنیتی و برنامه نویسی

چیستی Real-Time Communication (RTC)

Real-Time Communication به هر نوع ارتباطی اطلاق میشود که در آن دادهها بلافاصله پس از تولید ارسال و دریافت میشوند، به گونهای که تأخیر در انتقال حداقل باشد و عملاً برای کاربران قابل درک نباشد. هدف اصلی RTC ایجاد یک تجربه ارتباطی طبیعی و شبیه به تعاملات رو در رو است.

انواع RTC:

-

تماسهای صوتی و تصویری (Voice and Video Calls): این رایجترین شکل RTC است که به افراد اجازه میدهد از طریق اینترنت با یکدیگر صحبت یا ویدئو کنفرانس داشته باشند. نمونههای بارز آن شامل Skype، Zoom، Google Meet و WhatsApp است.

-

پیامرسانی فوری (Instant Messaging): پلتفرمهایی مانند Telegram، WhatsApp، Signal و Slack امکان ارسال و دریافت پیامهای متنی، صوتی، تصویری و فایل را به صورت آنی فراهم میکنند.

-

همکاریهای آنلاین (Online Collaboration): ابزارهایی مانند Google Docs، Microsoft Teams و Miro امکان ویرایش همزمان اسناد، تخته سفیدهای مجازی و جلسات آنلاین را فراهم میآورند.

-

بازیهای آنلاین (Online Gaming): در بازیهای چند نفره آنلاین، RTC برای هماهنگی اقدامات بازیکنان و اطمینان از تجربه بازی روان و بدون تأخیر حیاتی است.

-

اینترنت اشیا (IoT) و سیستمهای کنترل صنعتی (Industrial Control Systems - ICS): در این زمینهها، RTC برای نظارت و کنترل لحظهای دستگاهها و فرآیندها استفاده میشود، جایی که تأخیر میتواند منجر به عواقب جدی شود.

فناوریهای زیربنایی RTC:

تعدادی از پروتکلها و فناوریها underpin RTC هستند:

-

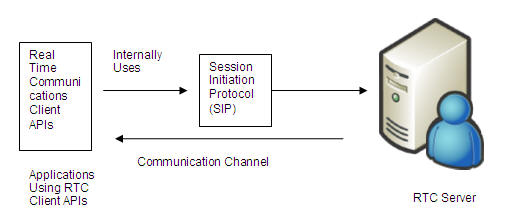

WebRTC (Web Real-Time Communication): یک API باز و استانداردی است که به مرورگرهای وب امکان میدهد ارتباطات بلادرنگ (صوتی، تصویری و دادهای) را بدون نیاز به پلاگین یا نرمافزارهای اضافی فراهم کنند. این فناوری به طور گسترده در برنامههای وب برای تماسهای ویدئویی و صوتی استفاده میشود.

-

SIP (Session Initiation Protocol): پروتکلی برای آغاز، اصلاح و پایان دادن به جلسات ارتباطی بلادرنگ مانند تماسهای صوتی و تصویری در بستر IP.

-

RTP (Real-time Transport Protocol) و RTCP (RTP Control Protocol): پروتکلهایی برای انتقال دادههای صوتی و تصویری در زمان واقعی و کنترل کیفیت این انتقال.

-

UDP (User Datagram Protocol): اغلب برای انتقال دادههای بلادرنگ به دلیل سربار کمتر و عدم تأخیر ناشی از تضمین تحویل، به جای TCP استفاده میشود، اگرچه ممکن است منجر به از دست رفتن بستههای داده شود.

مسائل و چالشهای امنیتی در RTC

با وجود مزایای فراوان، RTC به دلیل ماهیت بلادرنگ و حساسیت دادههای منتقل شده، اهداف جذابی برای حملات سایبری به شمار میرود. برخی از مهمترین مسائل امنیتی عبارتند از:

-

استراق سمع و افشای اطلاعات (Eavesdropping and Information Disclosure):

-

توضیح: اصلیترین تهدید امنیتی در RTC، شنود غیرمجاز مکالمات صوتی، تصویری و پیامهای متنی توسط افراد ثالث است. اگر ارتباطات رمزگذاری نشده باشند، مهاجمان میتوانند به راحتی دادههای حساس را رهگیری و شنود کنند. این میتواند شامل اطلاعات شخصی، تجاری، یا حتی دولتی باشد.

-

مثال: یک هکر با دسترسی به شبکه میتواند بستههای داده RTC را رهگیری و بدون رمزگشایی، به محتوای مکالمات دسترسی پیدا کند.

-

-

حملات مرد میانی (Man-in-the-Middle - MitM):

-

توضیح: در حمله MitM، مهاجم خود را بین دو طرف ارتباط قرار میدهد و دادههای ارسالی بین آنها را رهگیری، تغییر و سپس ارسال میکند. این امر به مهاجم اجازه میدهد تا بر محتوای ارتباط کنترل کامل داشته باشد و حتی بدون اطلاع طرفین، آن را تغییر دهد.

-

مثال: مهاجم میتواند گواهیهای امنیتی را جعل کند و خود را به عنوان یکی از طرفین ارتباط جا بزند، سپس پیامها را قبل از رسیدن به مقصد اصلی، دستکاری کند.

-

-

جعل هویت و فیشینگ (Impersonation and Phishing):

-

توضیح: مهاجمان ممکن است با جعل هویت یک فرد یا سازمان معتبر، سعی در فریب کاربران برای افشای اطلاعات حساس یا انجام اقدامات ناخواسته داشته باشند. این حملات میتوانند از طریق تماسهای صوتی (Vishing) یا پیامهای متنی (Smishing) صورت گیرند.

-

مثال: یک تماسگیرنده مخرب ممکن است خود را به عنوان نماینده بانک معرفی کند و از طریق تماس صوتی، اطلاعات بانکی یا رمز عبور را درخواست کند.

-

-

حملات انکار سرویس (Denial-of-Service - DoS/DDoS):

-

توضیح: این حملات با هدف از دسترس خارج کردن سرویسهای RTC صورت میگیرند. مهاجمان با ارسال حجم عظیمی از ترافیک یا درخواستهای نامعتبر به سرورها یا شبکهها، آنها را اشباع کرده و مانع از ارائه خدمات به کاربران مشروع میشوند.

-

مثال: حمله DDoS به یک سرور کنفرانس ویدئویی میتواند باعث قطع شدن تمامی جلسات در حال برگزاری شود.

-

-

آسیبپذیریهای نرمافزاری و پروتکلی (Software and Protocol Vulnerabilities):

-

توضیح: وجود نقصها و باگها در نرمافزارهای RTC (کلاینتها و سرورها) یا پروتکلهای مورد استفاده، میتواند توسط مهاجمان برای نفوذ به سیستم، اجرای کد مخرب یا دسترسی غیرمجاز به دادهها مورد سوءاستفاده قرار گیرد.

-

مثال: یک آسیبپذیری کشف نشده در WebRTC میتواند به مهاجم اجازه دهد تا از طریق مرورگر کاربر، به میکروفون یا دوربین او دسترسی پیدا کند.

-

-

حملات بر پایه رسانه (Media-based Attacks):

-

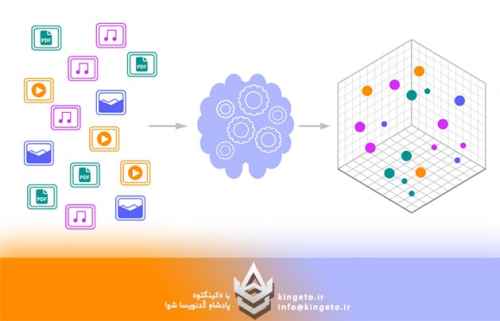

توضیح: این حملات به محتوای صوتی و تصویری منتقل شده در RTC تمرکز دارند. این شامل تزریق محتوای مخرب، دستکاری جریان رسانه یا حتی استفاده از اطلاعات جانبی (metadata) برای شناسایی الگوهای ارتباطی است.

-

مثال: تزریق محتوای صوتی با فرکانسهای خاص که میتواند به شنوایی آسیب برساند، یا استفاده از روشهای هوش مصنوعی برای استخراج اطلاعات از لهجه یا پسزمینه مکالمه.

-

راههای مقابله با مسائل امنیتی در RTC

مقابله با تهدیدات امنیتی در RTC نیازمند یک رویکرد چندلایه و جامع است:

-

رمزگذاری End-to-End (E2EE):

-

توضیح: این مهمترین راهکار برای تضمین محرمانگی و عدم استراق سمع است. در E2EE، دادهها در دستگاه فرستنده رمزگذاری و فقط در دستگاه گیرنده رمزگشایی میشوند. این بدان معناست که حتی ارائهدهنده سرویس نیز نمیتواند به محتوای مکالمات دسترسی پیدا کند.

-

اهمیت: برای تمامی اشکال RTC، به ویژه تماسهای صوتی و تصویری و پیامرسانی فوری، ضروری است.

-

مثال: Signal و WhatsApp از E2EE برای تمامی ارتباطات خود استفاده میکنند.

-

-

احراز هویت قوی (Strong Authentication):

-

توضیح: استفاده از مکانیزمهای احراز هویت چند عاملی (MFA) مانند رمز عبور یکبار مصرف (OTP)، احراز هویت بیومتریک (اثر انگشت، تشخیص چهره) یا توکنهای سختافزاری برای اطمینان از اینکه فقط کاربران مجاز به سرویسهای RTC دسترسی دارند.

-

اهمیت: جلوگیری از جعل هویت و دسترسی غیرمجاز به حسابهای کاربری.

-

-

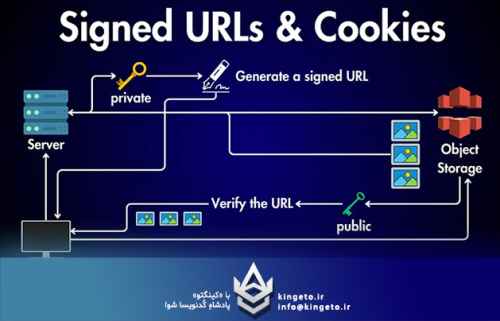

مدیریت کلید امن (Secure Key Management):

-

توضیح: فرآیندهای امن برای تولید، توزیع، ذخیره و لغو کلیدهای رمزنگاری بسیار حیاتی هستند. ضعف در مدیریت کلیدها میتواند تمامی تلاشهای رمزنگاری را بیاثر کند.

-

اهمیت: تضمین اینکه کلیدهای رمزنگاری به دست افراد غیرمجاز نمیافتند.

-

-

بهروزرسانیهای منظم نرمافزاری (Regular Software Updates):

-

توضیح: توسعهدهندگان به طور مداوم آسیبپذیریهای امنیتی را شناسایی و پچ میکنند. اطمینان از بهروز بودن نرمافزارها و پلتفرمهای RTC (هم کلاینت و هم سرور) برای محافظت در برابر حملات شناخته شده حیاتی است.

-

اهمیت: مقابله با آسیبپذیریهای جدید و بهبودهای امنیتی.

-

-

فایروالها و سیستمهای تشخیص/جلوگیری از نفوذ (Firewalls and IDS/IPS):

-

توضیح: استقرار فایروالها برای کنترل ترافیک شبکه و سیستمهای تشخیص و جلوگیری از نفوذ (IDS/IPS) برای شناسایی و مسدود کردن فعالیتهای مشکوک و حملات DoS/DDoS.

-

اهمیت: محافظت از زیرساختهای شبکه و سرورهای RTC.

-

-

تأیید هویت دیجیتال (Digital Identity Verification):

-

توضیح: استفاده از گواهیهای دیجیتال (مانند X.509) برای تأیید هویت طرفین در ارتباطات RTC. این کار به جلوگیری از حملات MitM و جعل هویت کمک میکند.

-

اهمیت: اطمینان از اینکه با فرد یا سرویس مورد نظر خود در حال ارتباط هستید.

-

-

آموزش کاربران (User Education):

-

توضیح: کاربران نهایی باید در مورد بهترین روشهای امنیتی، خطرات فیشینگ، اهمیت استفاده از رمزهای عبور قوی و نحوه شناسایی فعالیتهای مشکوک آموزش ببینند.

-

اهمیت: بسیاری از حملات سایبری موفق از طریق مهندسی اجتماعی و فریب کاربران انجام میشوند.

-

-

محدودیت دسترسی (Least Privilege):

-

توضیح: اعمال اصل "کمترین امتیاز" به این معنی که کاربران و سیستمها فقط به حداقل منابع و دسترسیهای لازم برای انجام وظایفشان نیاز داشته باشند.

-

اهمیت: محدود کردن دامنه آسیب در صورت نفوذ.

-

-

پایش و ثبت وقایع (Monitoring and Logging):

-

توضیح: جمعآوری و تجزیه و تحلیل رویدادهای امنیتی و لاگهای سیستم برای شناسایی زودهنگام نفوذها، حملات و رفتارهای غیرعادی.

-

اهمیت: تشخیص سریع حوادث امنیتی و پاسخ به آنها.

-

نتیجهگیری

Real-Time Communication به یکی از ستونهای اصلی ارتباطات مدرن تبدیل شده است، که سرعت و کارایی بیسابقهای را در تبادل اطلاعات فراهم میآورد. با این حال، ماهیت بلادرنگ و حساسیت دادههای منتقل شده در RTC، آن را به هدفی جذاب برای مهاجمان سایبری تبدیل کرده است. تهدیداتی نظیر استراق سمع، حملات مرد میانی، جعل هویت و حملات DoS، ضرورت توجه جدی به امنیت در این حوزه را گوشزد میکنند. با پیادهسازی راهکارهایی مانند رمزگذاری End-to-End، احراز هویت قوی، بهروزرسانیهای منظم نرمافزاری و آموزش کاربران، میتوان بخش قابل توجهی از این خطرات را کاهش داد. تنها با رویکردی جامع و مستمر در حوزه امنیت، میتوان از پتانسیل کامل RTC بهرهمند شد و اطمینان حاصل کرد که ارتباطات ما امن و قابل اعتماد باقی میمانند. توسعهدهندگان، ارائهدهندگان خدمات و کاربران، همگی در تضمین امنیت اکوسیستم RTC نقش مهمی ایفا میکنند.

0 نظر

هنوز نظری برای این مقاله ثبت نشده است.