آسیبپذیریهای رایج در CMSها: بررسی عمیق نقاط ضعف وردپرس، جوملا و دروپال

این مقاله تخصصی به بررسی عمیق آسیبپذیریهای مشترک در سه غول دنیای CMS یعنی وردپرس، جوملا و دروپال میپردازد. ما با تحلیل دلایل جذابیت این پلتفرمها برای هکرها شروع کرده، سپس به دستهبندی و تشریح فنی آسیبپذیریهای کلیدی مانند XSS ،SQLi و CSRF میپردازیم و در نهایت، راهکارهای عملی و بهترین شیوهها برای پیشگیری و مقابله با این تهدیدات را ارائه خواهیم داد.

چرا CMSها هدف جذابی برای هکرها هستند؟

چندین عامل کلیدی باعث میشود که سیستمهای مدیریت محتوا به طور مداوم در تیررس حملات سایبری قرار گیرند:

-

سهم بازار گسترده (Widespread Usage): وردپرس به تنهایی بیش از ۴۰٪ از کل وبسایتهای جهان را قدرت میبخشد. این بدان معناست که کشف یک آسیبپذیری واحد در هسته، یک افزونه محبوب یا یک قالب پرکاربرد میتواند به طور بالقوه میلیونها وبسایت را در معرض خطر قرار دهد. این مقیاس، انگیزه اقتصادی و شهرتطلبی بالایی برای مهاجمان ایجاد میکند.

-

اکوسیستم شخص ثالث (Third-Party Ecosystem): قدرت اصلی CMSها در قابلیت گسترشپذیری آنها از طریق افزونهها (Plugins)، ماژولها (Modules) و قالبها (Themes) نهفته است. این اکوسیستم عظیم توسط هزاران توسعهدهنده با سطوح مختلف مهارت و آگاهی امنیتی ایجاد شده است. یک افزونه با کدنویسی ضعیف یا یک قالب رها شده که دیگر بهروزرسانی دریافت نمیکند، به دروازهای برای نفوذ به کل وبسایت تبدیل میشود.

-

کد منبعباز (Open-Source Nature): در حالی که منبعباز بودن مزایای بیشماری مانند شفافیت و مشارکت جامعه را به همراه دارد، به مهاجمان نیز این امکان را میدهد که کد را به راحتی برای یافتن نقاط ضعف تجزیه و تحلیل کنند.

-

تنوع سطح مهارت کاربران (Varying User Skill Levels): بسیاری از صاحبان وبسایتها، متخصصان امنیت یا توسعهدهندگان نیستند. آنها ممکن است از اهمیت بهروزرسانیهای منظم، انتخاب رمزهای عبور قوی یا پیکربندی صحیح مجوزهای دسترسی غافل باشند و سایت خود را ناخواسته در برابر حملات ساده آسیبپذیر کنند.

دستهبندی آسیبپذیریهای رایج

اگرچه هر CMS معماری خاص خود را دارد، اما اکثر آسیبپذیریها در چند دسته اصلی و شناختهشده قرار میگیرند.

۱. تزریق اسکریپت از طریق وبگاه (Cross-Site Scripting - XSS)

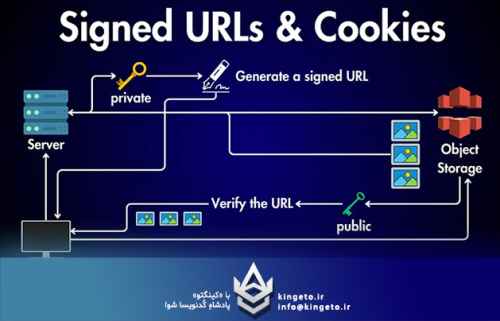

XSS یکی از شایعترین آسیبپذیریها در برنامههای وب، از جمله CMSها است. این حمله زمانی رخ میدهد که یک مهاجم موفق میشود اسکریپتهای مخرب (معمولاً جاوا اسکریپت) را به صفحات وبی که توسط کاربران دیگر مشاهده میشود، تزریق کند. این اسکریپتها در مرورگر قربانی اجرا شده و میتوانند اقداماتی مانند سرقت کوکیهای نشست (Session Cookies)، تغییر محتوای صفحه یا هدایت کاربر به سایتهای فیشینگ را انجام دهند.

- مثال در CMS: یک فرم نظردهی در وبلاگ که ورودی کاربر را قبل از نمایش به دیگران، به درستی پاکسازی (Sanitize) نمیکند، میتواند به مهاجم اجازه دهد تا یک کامنت حاوی کد جاوا اسکریپت مخرب ارسال کند. هر کاربری که آن صفحه را مشاهده کند، قربانی حمله خواهد شد.

۲. تزریق SQL (SQL Injection - SQLi)

این حمله پایگاه داده یک وبسایت را هدف قرار میدهد. اگر ورودیهای کاربر (مانند اطلاعات فرمها یا پارامترهای URL) به درستی اعتبارسنجی نشوند و مستقیماً در کوئریهای SQL استفاده شوند، مهاجم میتواند با دستکاری این ورودیها، کوئریهای پایگاه داده را تغییر دهد. این امر میتواند منجر به افشای اطلاعات حساس (مانند نام کاربری و رمز عبور کاربران)، تغییر یا حذف دادهها و در موارد شدید، به دست گرفتن کنترل کامل سرور پایگاه داده شود.

- مثال در CMS: یک افزونه جستجوی محصول که پارامتر جستجو را مستقیماً در کوئری SQL قرار میدهد، ممکن است به مهاجم اجازه دهد با وارد کردن دستورات SQL در کادر جستجو، کل جدول کاربران را استخراج کند.

۳. استفاده از اجزای قدیمی و آسیبپذیر (Outdated Components)

این مورد یکی از بزرگترین و قابل پیشگیریترین مشکلات امنیتی در اکوسیستم CMS است. یک وبسایت مبتنی بر CMS از چندین لایه نرمافزاری تشکیل شده است: هسته CMS، افزونهها، قالبها، نسخه PHP روی سرور و خود وبسرور (مانند آپاچی یا Nginx). یک آسیبپذیری در هر یک از این اجزا میتواند کل سیستم را به خطر بیندازد. مهاجمان به طور مداوم به دنبال سایتهایی هستند که از نسخههای قدیمی و پچنشده نرمافزارها استفاده میکنند.

۴. جعل درخواست میانوبگاهی (Cross-Site Request Forgery - CSRF)

در حمله CSRF، مهاجم یک کاربر احراز هویت شده را فریب میدهد تا یک اقدام ناخواسته را در وبسایت انجام دهد. به عنوان مثال، یک مدیر سایت که در پنل مدیریت خود لاگین است، ممکن است با کلیک بر روی یک لینک مخرب در یک ایمیل، ناخواسته یک کاربر مدیر جدید با دسترسی کامل برای مهاجم ایجاد کند. این حمله از اعتماد سایت به مرورگر کاربر سوءاستفاده میکند. CMSها با استفاده از توکنهای امنیتی (Nonce) سعی در مقابله با این حملات دارند، اما پیادهسازی نادرست آنها در افزونهها میتواند این حفره را باز بگذارد.

۵. آپلود فایلهای ناامن (Insecure File Uploads)

بسیاری از CMSها به کاربران اجازه میدهند فایلهایی مانند تصاویر پروفایل، اسناد یا فایلهای چندرسانهای را آپلود کنند. اگر این قابلیت به درستی محدود و ایمنسازی نشود، مهاجم میتواند فایلهای اجرایی مخرب (مانند یک وبشل به زبان PHP) را با پسوند یک فایل مجاز (مانند .jpg) آپلود کند. اگر مهاجم بتواند این فایل را روی سرور اجرا کند، به کنترل کاملی بر روی وبسایت دست خواهد یافت.

۶. پیکربندی نادرست امنیتی (Security Misconfiguration)

این دسته شامل طیف وسیعی از اشتباهات است که اغلب ناشی از عدم آگاهی یا سهلانگاری است:

- استفاده از نام کاربری و رمز عبور پیشفرض (مانند admin).

- فعال بودن گزارش خطای دقیق (VerboseErrors) که میتواند اطلاعات حساس در مورد ساختار سرور را فاش کند.

- مجوزهای دسترسی نادرست برای فایلها و پوشهها که به کاربران غیرمجاز اجازه خواندن یا نوشتن فایلهای حساس را میدهد.

- فعال بودن قابلیت لیست کردن محتوای دایرکتوریها (Directory Listing).

تحلیل آسیبپذیریها در هر CMS

وردپرس (WordPress)

- نقطه قوت و ضعف: بزرگترین نقطه قوت وردپرس، یعنی اکوسیستم عظیم افزونهها و قالبهای آن، بزرگترین ضعف امنیتی آن نیز محسوب میشود. اکثر قریب به اتفاق حملات موفق به سایتهای وردپرسی از طریق آسیبپذیری در یک افزونه یا قالب شخص ثالث صورت میگیرد، نه در هسته خود وردپرس.

- آسیبپذیریهای رایج: XSS و SQLi در افزونههای ضعیف بسیار شایع هستند. حملات Brute Force به صفحه لاگین (wp-login.php) به دلیل سادگی و استاندارد بودن آدرس آن، یک تهدید دائمی است. اخیراً، آسیبپذیریها در REST API وردپرس نیز به مهاجمان اجازه داده تا محتوای سایتها را بدون احراز هویت تغییر دهند.

جوملا (Joomla)

- تاریخچه امنیتی: جوملا در گذشته با آسیبپذیریهای حیاتی در هسته خود مواجه بوده است، از جمله چندین مورد SQLi بسیار جدی که به مهاجمان اجازه دسترسی کامل به سایت را میداد. تیم امنیتی جوملا از آن زمان پیشرفتهای چشمگیری داشته است، اما شهرت آن هنوز تحت تأثیر این مسائل قرار دارد.

- آسیبپذیریهای رایج: همانند وردپرس، اکوسیستم افزونهها (Extensions) یک سطح حمله بزرگ است. علاوه بر XSS و SQLi، پیکربندی نادرست لیستهای کنترل دسترسی (ACL) که در جوملا بسیار قدرتمند اما پیچیده است، میتواند منجر به افزایش سطح دسترسی غیرمجاز شود.

دروپال (Drupal)

- شهرت امنیتی: دروپال به طور کلی به عنوان امنترین پلتفرم در میان این سه شناخته میشود. معماری آن با تاکید بر امنیت طراحی شده و دارای یک تیم امنیتی بسیار فعال و فرآیندهای گزارشدهی شفاف است.

- آسیبپذیریهای رایج: با وجود امنیت بالا، دروپال نیز مصون از خطا نیست. آسیبپذیریهای بسیار مهمی مانند "Drupalgeddon" (یک SQLi در سال ۲۰۱۴) و "Drupalgeddon 2.0" (یک آسیبپذیری اجرای کد از راه دور - RCE در سال ۲۰۱۸) نشان دادند که حتی سیستمهای قوی نیز میتوانند نقاط ضعف حیاتی داشته باشند. پیچیدگی API دروپال گاهی باعث میشود توسعهدهندگان ماژولها اشتباهات امنیتی مرتکب شوند.

راهکارهای پیشگیری و بهترین شیوههای امنیتی (Mitigation & Best Practices)

امنیت یک فرآیند مستمر است، نه یک اقدام یکباره. برای محافظت از یک وبسایت مبتنی بر CMS، باید یک رویکرد چندلایه اتخاذ کرد:

-

بهروزرسانی، بهروزرسانی، بهروزرسانی: این مهمترین قانون است. هسته CMS، تمام افزونهها، ماژولها و قالبها باید به محض انتشار نسخههای جدید، بهروزرسانی شوند. بهروزرسانیها نه تنها ویژگیهای جدیدی ارائه میدهند، بلکه شامل پچهای امنیتی حیاتی نیز هستند.

-

مدیریت قوی دسترسی و احراز هویت:

- از رمزهای عبور طولانی، پیچیده و منحصربهفرد استفاده کنید.

- احراز هویت دو مرحلهای (2FA) را برای تمام حسابهای کاربری، به ویژه مدیران، فعال کنید.

- نام کاربری پیشفرض admin را تغییر دهید.

- اصل حداقل دسترسی (Principle of Least Privilege) را رعایت کنید؛ به کاربران فقط دسترسیهایی را بدهید که برای انجام وظایفشان ضروری است.

-

انتخاب هوشمندانه اجزای شخص ثالث:

- افزونهها و قالبها را فقط از منابع معتبر دانلود کنید.

- قبل از نصب، نظرات کاربران، تاریخ آخرین بهروزرسانی و سابقه توسعهدهنده را بررسی کنید.

- از نصب افزونههای رها شده یا آنهایی که با نسخه فعلی CMS شما سازگار نیستند، خودداری کنید.

-

استفاده از فایروال برنامه وب (Web Application Firewall - WAF): یک WAF (چه مبتنی بر ابر و چه مبتنی بر سرور) میتواند ترافیک مخرب، از جمله تلاش برای حملات XSS و SQLi را قبل از رسیدن به وبسایت شما شناسایی و مسدود کند.

-

پیکربندی امن سرور و CMS:

- مجوزهای فایل و پوشه را به درستی تنظیم کنید (معمولاً 755 برای پوشهها و 644 برای فایلها).

- پیشوند پیشفرض جداول پایگاه داده را تغییر دهید (مثلاً wp_ در وردپرس).

- گزارش خطاهای عمومی را در محیط produção غیرفعال کنید.

- از هدرهای امنیتی HTTP مانند Content Security Policy (CSP) برای کاهش حملات XSS استفاده کنید.

-

پشتیبانگیری منظم و خودکار: همیشه نسخههای پشتیبان کامل و منظم از فایلها و پایگاه داده وبسایت خود تهیه کرده و آنها را در مکانی امن و جداگانه ذخیره کنید. در صورت وقوع یک حادثه امنیتی، این پشتیبانها تنها راه بازیابی سریع و قابل اعتماد شما خواهند بود.

-

ممیزی و اسکن امنیتی: به طور دورهای وبسایت خود را با استفاده از ابزارهای اسکن آسیبپذیری بررسی کنید تا نقاط ضعف احتمالی را قبل از اینکه توسط مهاجمان کشف شوند، شناسایی و برطرف نمایید.

نتیجهگیری

وردپرس، جوملا و دروپال ابزارهای فوقالعادهای هستند که وب را دموکراتیک کردهاند، اما این قدرت با مسئولیت همراه است. آسیبپذیریها بخش جداییناپذیر هر نرمافزار پیچیدهای هستند و CMSها نیز از این قاعده مستثنی نیستند. تفاوت بین یک وبسایت امن و یک وبسایت هکشده، اغلب در آگاهی و اقدامات پیشگیرانه صاحب آن نهفته است. با درک ماهیت حملات رایج و اتخاذ یک رویکرد دفاعی چندلایه که شامل بهروزرسانی مداوم، مدیریت دسترسی سختگیرانه، پیکربندی امن و نظارت دائمی است، میتوان ریسک امنیتی را به میزان قابل توجهی کاهش داد و از سرمایههای دیجیتال در برابر تهدیدات روزافزون دنیای مجازی محافظت کرد. امنیت یک مقصد نیست، بلکه یک سفر بیپایان در چشمانداز دائماً در حال تغییر فناوری است.

0 نظر

هنوز نظری برای این مقاله ثبت نشده است.