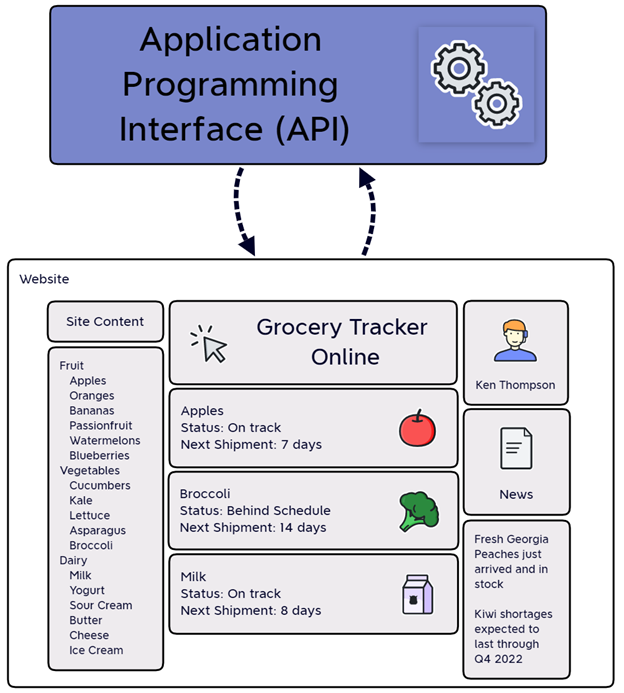

امنیت در APIها: راهنمای کامل مقابله با 7 آسیبپذیری رایج

1. تزریق (Injection)

شرح آسیبپذیری: آسیبپذیری تزریق زمانی رخ میدهد که ورودیهای کنترلنشدهای از کاربر به API ارسال میشوند و این ورودیها به عنوان بخشی از دستورات یا کوئریهای داخلی (مانند SQL، NoSQL، LDAP، Command Injection) تفسیر و اجرا میگردند. نتیجه این امر میتواند دسترسی به دادههای حساس، تغییر دادهها، یا اجرای کدهای دلخواه باشد.

راهکارهای مقابله:

-

اعتبارسنجی ورودی (Input Validation): تمامی ورودیها باید قبل از پردازش، به دقت اعتبارسنجی شوند. این اعتبارسنجی شامل بررسی نوع داده، طول، فرمت و محتوای مجاز است.

-

استفاده از پارامترهای آماده (Prepared Statements/Parameterized Queries): برای جلوگیری از SQL Injection و NoSQL Injection، همیشه از پارامترهای آماده یا ORMها (Object-Relational Mappers) استفاده کنید. این روشها اطمینان حاصل میکنند که ورودیهای کاربر به عنوان داده تفسیر میشوند، نه کد.

-

حداقل دسترسی (Least Privilege): به پایگاه داده و سیستمها، حداقل دسترسی لازم را اعطا کنید تا در صورت نفوذ، میزان خسارت به حداقل برسد.

-

Escaping Characters: در مواردی که امکان استفاده از پارامترهای آماده نیست، از توابع مناسب برای escape کردن کاراکترهای خاص استفاده کنید.

2. شکست در احراز هویت (Broken Authentication)

شرح آسیبپذیری: این آسیبپذیری شامل نقصهایی در مکانیزمهای احراز هویت میشود که به مهاجمان اجازه میدهد خود را به جای کاربران مجاز معرفی کنند. این نقصها میتوانند شامل رمزهای عبور ضعیف، عدم استفاده از Multi-Factor Authentication (MFA)، مدیریت ضعیف نشستها، یا اعتبارسنجی ناقص توکنها باشند.

راهکارهای مقابله:

-

اجرای احراز هویت قوی: از رمزهای عبور پیچیده، MFA و الگوریتمهای هشینگ قوی (مانند bcrypt) برای ذخیره رمزهای عبور استفاده کنید.

-

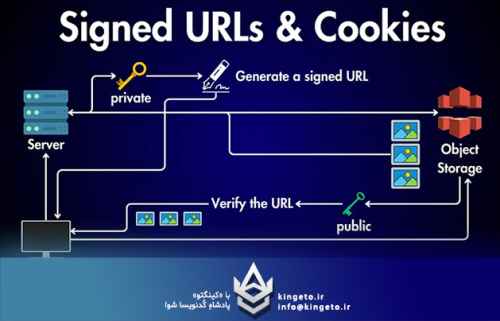

مدیریت ایمن نشستها (Secure Session Management): از توکنهای نشست تصادفی و با طول مناسب استفاده کنید و آنها را پس از اتمام اعتبار یا خروج کاربر، باطل کنید. توکنها باید در HTTP-only و Secure کوکیها ذخیره شوند.

-

محدودیت نرخ (Rate Limiting): بر تلاشهای ورود به سیستم محدودیت نرخ اعمال کنید تا از حملات Brute-Force جلوگیری شود.

-

اعتبارسنجی توکنها: هر توکن (JWT، OAuth) باید در هر درخواست به دقت اعتبارسنجی شود، شامل بررسی امضا، تاریخ انقضا و حوزه دسترسی (scope).

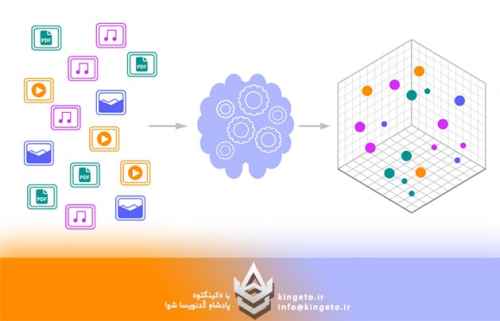

3. افشای بیش از حد داده (Excessive Data Exposure)

شرح آسیبپذیری: زمانی رخ میدهد که APIها بیش از آنچه کاربر یا کلاینت نیاز دارد، داده بازمیگردانند. این دادهها میتوانند شامل اطلاعات حساس مانند شماره کارت اعتباری، اطلاعات شخصی، یا جزئیات داخلی سیستم باشند که مهاجمان میتوانند از آنها سوءاستفاده کنند.

راهکارهای مقابله:

-

اصل حداقل اطلاعات (Principle of Least Privilege for Data): فقط دادههایی را برگردانید که به طور صریح درخواست شدهاند و برای عملکرد لازم هستند.

-

فیلترینگ و کنترل دقیق خروجی: قبل از ارسال پاسخ به کلاینت، محتویات آن را فیلتر کنید و مطمئن شوید که هیچ داده حساسی به طور ناخواسته افشا نمیشود.

-

استفاده از DTOها (Data Transfer Objects): از DTOها برای شکلدهی به دادههای خروجی API استفاده کنید تا کنترل دقیقتری بر روی اطلاعاتی که ارسال میشوند، داشته باشید.

-

مستندسازی دقیق API: در مستندات API خود، به وضوح مشخص کنید که هر نقطه پایانی چه دادههایی را بازمیگرداند.

4. شکست در کنترل دسترسی در سطح شیء/منبع (Broken Object Level Authorization - BOLA)

شرح آسیبپذیری: این آسیبپذیری، که یکی از شایعترین و بحرانیترین مشکلات APIها است، زمانی رخ میدهد که API به درستی بررسی نکند که آیا کاربر درخواستکننده، مجاز به دسترسی به منبع خاصی (مثلاً یک رکورد خاص در پایگاه داده) است یا خیر. این امر میتواند منجر به دسترسی کاربران به دادهها یا عملیاتهای سایر کاربران شود.

راهکارهای مقابله:

-

اعمال کنترل دسترسی در هر درخواست: در هر نقطه پایانی که به منابع فردی دسترسی دارد، بررسی کنید که آیا کاربر احراز هویت شده، مجاز به انجام عملیات در آن منبع خاص است یا خیر.

-

استفاده از GUID/UUID برای شناسهها: از شناسههای غیرقابل حدس (مانند GUID/UUID) به جای شناسههای ترتیبی (مانند 1, 2, 3) استفاده کنید تا از حملات Enumeration جلوگیری شود.

-

پیادهسازی مکانیزمهای نقشمحور (Role-Based Access Control - RBAC): دسترسیها را بر اساس نقش کاربران تعریف کنید و مطمئن شوید که هر کاربر فقط به منابعی که نقش او اجازه میدهد، دسترسی دارد.

5. شکست در کنترل دسترسی در سطح عملکرد/عمل (Broken Function Level Authorization - BFLA)

شرح آسیبپذیری: این آسیبپذیری زمانی رخ میدهد که API به درستی بررسی نکند که آیا کاربر مجاز به دسترسی به یک عملکرد یا نقطه پایانی خاص است یا خیر. این مشکل معمولاً زمانی اتفاق میافتد که توسعهدهندگان به اشتباه فرض میکنند که رابط کاربری (UI) کنترل دسترسی را انجام میدهد، در حالی که لایه API نیازمند کنترل دسترسی مستقل است.

راهکارهای مقابله:

-

کنترل دسترسی در تمام نقاط پایانی: مطمئن شوید که تمامی نقاط پایانی (endpoints) با توجه به نقش و مجوزهای کاربر، بررسی دسترسی را انجام میدهند.

-

جداسازی نقشها و مجوزها: به وضوح نقشها و مجوزهای هر کاربر را تعریف کنید و مطمئن شوید که این منطق در لایه API اعمال میشود.

-

استفاده از Policy Enforcement Points (PEPs): پیادهسازی PEPها در لایه API برای اطمینان از اینکه تمامی درخواستها قبل از پردازش، از نظر مجوز بررسی میشوند.

6. پیکربندی نادرست امنیتی (Security Misconfiguration)

شرح آسیبپذیری: این شامل پیکربندیهای پیشفرض ناامن، خطاهای پیکربندی در سرورها، فریمورکها، کتابخانهها، پایگاههای داده، یا سایر اجزای API است. مثالها شامل فعال بودن دیباگینگ در محیط تولید، باز بودن پورتهای غیرضروری، عدم استفاده از HTTPS، یا خطاهای در پیکربندی CORS هستند.

راهکارهای مقابله:

-

حذف ویژگیهای غیرضروری: ویژگیها و سرویسهای غیرضروری را در محیط تولید غیرفعال کنید.

-

استفاده از پیکربندیهای امن پیشفرض: همیشه از تنظیمات امنیتی توصیه شده برای سرورها، فریمورکها و کتابخانهها استفاده کنید.

-

اجرای SSL/TLS اجباری: تمامی ارتباطات API را از طریق HTTPS با گواهینامههای معتبر رمزنگاری کنید.

-

تنظیم دقیق CORS: سیاستهای CORS (Cross-Origin Resource Sharing) را به دقت پیکربندی کنید تا فقط دامنههای مجاز بتوانند به API شما دسترسی داشته باشند.

-

مانیتورینگ و لاگینگ: فعالسازی و مانیتورینگ دقیق لاگهای امنیتی برای شناسایی هرگونه فعالیت مشکوک.

7. مدیریت ناکافی داراییها (Insufficient Logging & Monitoring)

شرح آسیبپذیری: زمانی که رویدادهای امنیتی به درستی لاگ نمیشوند، یا اینکه لاگها به درستی مانیتور و تحلیل نمیشوند، سازمانها در شناسایی، تحقیق و پاسخ به حملات سایبری ناتوان خواهند بود. این نقص به مهاجمان اجازه میدهد تا بدون شناسایی، برای مدت طولانی در سیستم باقی بمانند.

راهکارهای مقابله:

-

لاگبرداری جامع: تمامی رویدادهای مهم امنیتی را لاگ کنید، از جمله تلاشهای ورود به سیستم، خطاهای احراز هویت، تغییرات در مجوزها، دسترسی به منابع حساس و خطاهای سیستمی.

-

ایجاد سیستم مانیتورینگ فعال: یک سیستم مانیتورینگ فعال برای تحلیل لاگها و شناسایی الگوهای مشکوک پیادهسازی کنید. از ابزارهای SIEM (Security Information and Event Management) استفاده کنید.

-

هشداردهی (Alerting): برای رویدادهای امنیتی بحرانی، هشدارهای فوری راهاندازی کنید تا تیم امنیتی بتواند به سرعت واکنش نشان دهد.

-

حفاظت از لاگها: اطمینان حاصل کنید که لاگها در مکانی امن و غیرقابل دسترسی برای مهاجمان ذخیره میشوند و تغییرناپذیر هستند.

-

برنامهریزی برای پاسخ به حادثه (Incident Response Plan): یک برنامه مشخص برای پاسخ به حوادث امنیتی داشته باشید که شامل مراحل شناسایی، مهار، ریشهکن کردن، بازیابی و تحلیل پس از حادثه باشد.

نتیجهگیری

امنیت API یک مسئولیت مشترک است که نیازمند رویکردی جامع و مستمر است. با شناسایی و مقابله فعال با این ۷ آسیبپذیری رایج، سازمانها میتوانند به طور قابل توجهی سطح امنیتی APIهای خود را افزایش داده و از دادههای حساس در برابر تهدیدات سایبری محافظت کنند. پیادهسازی بهترین شیوهها، استفاده از ابزارهای امنیتی مناسب و آموزش مداوم توسعهدهندگان، گامهای اساسی در ساخت اکوسیستم API ایمن و قابل اعتماد هستند. با توجه به سرعت فزاینده تکامل تهدیدات، بازبینی و بهروزرسانی مداوم استراتژیهای امنیتی API امری حیاتی است.

0 نظر

هنوز نظری برای این مقاله ثبت نشده است.