نرم افزار فیدلر (Fiddler) ابزاری جهت بررسی شبکه و هک

فیدلر با قرار گرفتن بهعنوان یک پراکسی میانی (Man-in-the-Middle Proxy) بین کلاینت (مرورگر یا هر برنامه دیگری که درخواست وب ارسال میکند) و سرور، تمامی درخواستها و پاسخها را از خود عبور میدهد. این ویژگی به کاربر اجازه میدهد تا ترافیک رمزگذاری نشده HTTP و همچنین ترافیک رمزگذاری شده HTTPS را پس از پیکربندی مناسب و نصب گواهی ریشه فیدلر، مشاهده و دستکاری کند.

قابلیتهای کلیدی فیدلر در امنیت و تست نفوذ

فیدلر مجموعهای از ویژگیها را ارائه میدهد که مستقیماً در فرآیندهای امنیتی و تست نفوذ قابل استفاده هستند:

۱. بازرسی و تحلیل ترافیک (Traffic Inspection and Analysis):

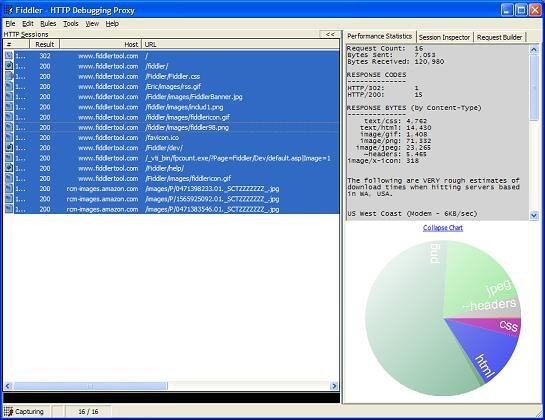

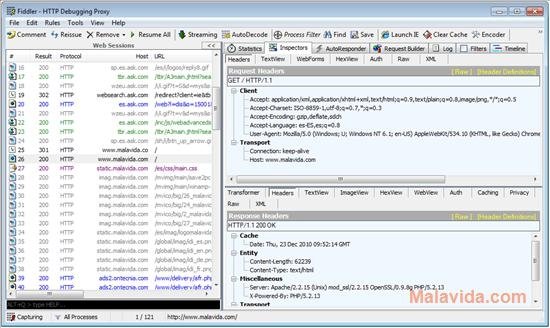

قلب تپنده فیدلر، توانایی آن در نمایش جزئیات کامل هر درخواست و پاسخ HTTP/HTTPS است. متخصصان امنیت میتوانند هدرها، کوکیها، پارامترهای URL، بدنه درخواست و پاسخ (شامل فرمها، JSON، XML و غیره) را بهدقت بررسی کنند. این بازرسی دقیق برای شناسایی موارد زیر حیاتی است:

- نشت اطلاعات حساس: بررسی اینکه آیا اطلاعات حساسی مانند کلیدهای API، توکنهای احراز هویت، اطلاعات شخصی کاربران یا جزئیات پیکربندی سرور بهطور ناخواسته در درخواستها یا پاسخها منتقل میشوند.

- هدرهای امنیتی: بررسی حضور و پیکربندی صحیح هدرهای امنیتی مهم مانند Content-Security-Policy (CSP)، Strict-Transport-Security (HSTS)، X-Frame-Options، X-Content-Type-Options و HttpOnly/Secure برای کوکیها. فیدلر به شناسایی فقدان یا ضعف در این تنظیمات کمک میکند.

- رفتار برنامه: درک نحوه عملکرد برنامه، نقاط پایانی (Endpoints) مختلف و چگونگی تبادل داده بین کلاینت و سرور، که برای برنامهریزی حملات یا دفاع ضروری است.

- تحلیل بدافزار: در تحلیل بدافزارهایی که از طریق HTTP/HTTPS با سرورهای کنترل و فرمان (C2) خود ارتباط برقرار میکنند، فیدلر میتواند برای مشاهده این ارتباطات، شناسایی دامنهها و IPهای مخرب و درک الگوی فعالیت بدافزار بسیار مفید باشد.

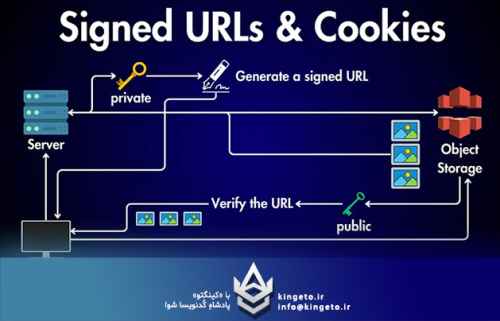

۲. رمزگشایی ترافیک HTTPS (HTTPS Decryption):

یکی از قدرتمندترین قابلیتهای فیدلر، توانایی رمزگشایی و بازرسی ترافیک HTTPS است. با نصب گواهی ریشه موقت فیدلر در سیستمعامل و مرورگر، فیدلر میتواند یک حمله مرد میانی (MitM) محلی و کنترلشده را اجرا کرده و ترافیک SSL/TLS را رمزگشایی کند. این ویژگی برای متخصصان امنیت ضروری است زیرا اکثر برنامههای وب مدرن از HTTPS استفاده میکنند.

- ملاحظات امنیتی: بسیار مهم است که گواهی ریشه فیدلر فقط در محیطهای تست و توسط کاربران مجاز نصب شود. در صورت به خطر افتادن این گواهی، امکان شنود ترافیک رمزگذاری شده توسط یک عامل مخرب وجود خواهد داشت. پس از اتمام تست، توصیه میشود این گواهی حذف گردد.

۳. دستکاری درخواستها و پاسخها (Request and Response Manipulation):

فیدلر به کاربران اجازه میدهد تا درخواستهای ارسالی به سرور یا پاسخهای دریافتی از سرور را قبل از رسیدن به مقصد نهایی، رهگیری و تغییر دهند. این قابلیت برای تست انواع آسیبپذیریها بسیار کاربردی است:

- تست آسیبپذیریهای ورودی:

- تزریق SQL (SQL Injection): با تغییر مقادیر پارامترها در درخواستها و افزودن پیلودهای SQL مخرب.

- اسکریپت بین سایتی (XSS): با تزریق کدهای جاوا اسکریپت مخرب در پارامترهایی که در خروجی صفحه نمایش داده میشوند.

- ارجاع مستقیم ناامن به شیء (IDOR): با تغییر شناسههای منابع در URLها یا بدنه درخواست برای دسترسی به دادههای غیرمجاز.

- جعل درخواست بین سایتی (CSRF): با تحلیل درخواستها برای درک چگونگی ساخت یک درخواست مخرب و بررسی وجود توکنهای ضد CSRF.

- تزریق دستور سیستمعامل (Command Injection): با تلاش برای تزریق دستورات سیستمعامل در پارامترهایی که ممکن است توسط برنامه در سمت سرور اجرا شوند.

- تست کنترلهای دسترسی: با تغییر مقادیر کوکیها، توکنهای JWT یا پارامترهای مربوط به نقش کاربر برای بررسی اینکه آیا میتوان به عملکردهای غیرمجاز دسترسی پیدا کرد.

- دور زدن منطق برنامه: با دستکاری مقادیر برای آزمایش منطق کسبوکار برنامه، مانند تغییر قیمت محصولات در یک فروشگاه آنلاین.

- فازینگ (Fuzzing): با ارسال مقادیر غیرمنتظره، طولانی یا فرمتهای نادرست به پارامترها برای کشف خطاها و آسیبپذیریهای احتمالی. ابزار Composer در فیدلر امکان ساخت و ارسال دستی درخواستهای HTTP را فراهم میکند، در حالی که قابلیت AutoResponder میتواند برای شبیهسازی پاسخهای خاص از سرور یا تغییر خودکار درخواستها و پاسخها بر اساس قوانین تعریفشده استفاده شود.

۴. مدیریت نشست (Session Management):

فیدلر امکان مشاهده و دستکاری کوکیها و توکنهای نشست را فراهم میکند که برای تست امنیت مدیریت نشست برنامه ضروری است:

- ربودن نشست (Session Hijacking): با کپی کردن کوکیهای نشست از یک کاربر معتبر و استفاده از آنها در یک مرورگر یا کلاینت دیگر برای جعل هویت آن کاربر.

- تثبیت نشست (Session Fixation): با بررسی اینکه آیا برنامه اجازه میدهد یک شناسه نشست از پیش تعیینشده توسط مهاجم، به کاربر تحمیل شود.

- انقضای نشست: بررسی اینکه آیا نشستها پس از مدت زمان مشخصی یا پس از خروج کاربر بهدرستی منقضی میشوند.

۵. اتوماسیون با FiddlerScript و افزونهها:

فیدلر از طریق FiddlerScript (مبتنی بر JScript.NET) و یک مدل افزونه قدرتمند، قابلیت سفارشیسازی و توسعه بالایی دارد. این ویژگیها به متخصصان امنیت اجازه میدهند تا وظایف تکراری را خودکار کرده و قابلیتهای جدیدی را به فیدلر اضافه کنند:

- FiddlerScript:

- قوانین سفارشی بازرسی: نوشتن اسکریپتهایی برای برجسته کردن خودکار درخواستها یا پاسخهایی که با الگوهای خاصی مطابقت دارند (مثلاً، درخواستهایی که فاقد هدرهای امنیتی خاص هستند یا پاسخهایی که حاوی اطلاعات حساس بالقوه هستند).

- تغییرات خودکار: اسکریپتهایی برای تغییر خودکار درخواستها یا پاسخها بر اساس شرایط خاص (مثلاً، افزودن یک هدر خاص به تمام درخواستها یا حذف یک کوکی خاص از تمام پاسخها).

- ثبت اطلاعات سفارشی: ثبت اطلاعات خاص از ترافیک برای تحلیلهای بعدی.

- ادغام با ابزارهای دیگر: ارسال دادههای ترافیکی به ابزارهای دیگر برای تحلیل بیشتر.

- افزونهها (Extensions): جامعه کاربری فیدلر و شرکتهای ثالث، افزونههای مختلفی را توسعه دادهاند که قابلیتهای امنیتی آن را گسترش میدهند. نمونههایی از افزونههای مفید در حوزه امنیت عبارتاند از:

- Watcher: یک افزونه برای اسکن امنیتی غیرفعال (Passive Security Scanning) که به دنبال مسائلی مانند اطلاعات افشاشده در کامنتها، کوکیهای بدون پرچم HttpOnly و مشکلات مربوط به ViewState میگردد.

- NeXpose / AppScan Exporter: افزونههایی برای صادر کردن ترافیک فیدلر به اسکنرهای آسیبپذیری تجاری.

- Content Security Policy (CSP) Generator: افزونههایی که به تولید و تست هدرهای CSP کمک میکنند.

- EKFiddle: افزونهای تخصصی برای تحلیل ترافیک وب مخرب، بهویژه ترافیک مربوط به کیتهای اکسپلویت (Exploit Kits).

۶. شناسایی و تست نقاط پایانی (Endpoint Discovery and Testing):

با مشاهده ترافیک یک برنامه کاربردی، متخصصان امنیت میتوانند تمامی نقاط پایانی API و وبسرویسهایی را که برنامه با آنها تعامل دارد، شناسایی کنند. این امر برای درک سطح حمله برنامه و تست امنیت هر یک از این نقاط پایانی ضروری است. فیدلر میتواند برای ارسال درخواستهای دستکاریشده به این نقاط پایانی و بررسی پاسخهای آنها برای شناسایی آسیبپذیریها استفاده شود.

۷. تحلیل عملکرد از دیدگاه امنیتی:

اگرچه ابزارهای تحلیل عملکرد معمولاً برای بهینهسازی سرعت بارگذاری استفاده میشوند، اما از منظر امنیتی نیز میتوانند مفید باشند. بهعنوان مثال، فیدلر میتواند به شناسایی موارد زیر کمک کند:

- حجم زیاد دادههای منتقلشده: که میتواند نشاندهنده افشای بیش از حد اطلاعات یا ناکارآمدیهایی باشد که مهاجمان میتوانند از آنها سوءاستفاده کنند.

- بارگذاری منابع از دامنههای ناامن یا مشکوک: که میتواند نشانهای از حملات XSS یا تزریق محتوای مخرب باشد.

استفاده از فیدلر در مراحل مختلف تست نفوذ

فیدلر میتواند در چندین مرحله از یک تست نفوذ استاندارد مورد استفاده قرار گیرد:

- شناسایی و جمعآوری اطلاعات (Reconnaissance): با بررسی ترافیک برنامه برای شناسایی فناوریهای مورد استفاده، ساختار برنامه، نقاط پایانی و نحوه تبادل داده.

- تحلیل آسیبپذیری (Vulnerability Analysis): با دستکاری فعال درخواستها و پاسخها برای تست آسیبپذیریهای شناختهشده مانند XSS، SQLi، IDOR و غیره.

- بهرهبرداری (Exploitation): در برخی موارد، فیدلر میتواند برای ساخت و ارسال پیلودهای بهرهبرداری و تأیید موفقیت حمله استفاده شود.

- پس از بهرهبرداری (Post-Exploitation): اگر دسترسی اولیهای به دست آمده باشد، فیدلر میتواند برای تحلیل ترافیک داخلی یا ارتباطات برنامه با سایر سیستمها استفاده شود.

- گزارشدهی (Reporting): فیدلر امکان ذخیره جلسات ترافیکی (در فرمت SAZ) را فراهم میکند که میتواند بهعنوان مستندات و شواهد برای گزارشهای تست نفوذ استفاده شود.

مقایسه فیدلر با سایر ابزارهای تست نفوذ وب

در حالی که فیدلر یک ابزار بسیار قدرتمند است، مهم است که جایگاه آن را در کنار سایر ابزارهای محبوب تست نفوذ وب مانند Burp Suite و OWASP ZAP درک کنیم:

- Burp Suite و OWASP ZAP: این ابزارها پلتفرمهای جامعتری برای تست امنیت وب هستند و معمولاً دارای اسکنرهای آسیبپذیری خودکار و نیمهخودکار، ابزارهای تخصصی برای انواع خاصی از حملات (مانند Intruder در Burp Suite برای حملات brute-force و fuzzing) و قابلیتهای گزارشدهی پیشرفتهتری هستند.

- Fiddler: نقطه قوت اصلی فیدلر در سادگی استفاده، قابلیتهای اشکالزدایی عمیق، و انعطافپذیری بالای آن از طریق FiddlerScript است. برای توسعهدهندگانی که میخواهند امنیت را در چرخه توسعه خود ادغام کنند (DevSecOps) یا برای تحلیلهای سریع و دستکاریهای خاص، فیدلر میتواند انتخاب بسیار مناسبی باشد. همچنین، فیدلر در ابتدا بهعنوان یک ابزار ویندوزی توسعه داده شد (Fiddler Classic)، اما نسخه جدیدتر آن، Fiddler Everywhere، بر روی پلتفرمهای مختلف (ویندوز، مک و لینوکس) در دسترس است و قابلیتهای همکاری تیمی را نیز ارائه میدهد.

اغلب متخصصان امنیت ترکیبی از این ابزارها را برای بهرهمندی از نقاط قوت هر یک به کار میگیرند.

ملاحظات اخلاقی

قابلیتهای قدرتمند فیدلر در رهگیری و دستکاری ترافیک، بهویژه رمزگشایی HTTPS، مستلزم استفاده مسئولانه و اخلاقی است. استفاده از فیدلر برای شنود یا دستکاری ترافیک بدون مجوز صریح، غیرقانونی و غیراخلاقی است. این ابزار باید صرفاً برای اهداف قانونی مانند توسعه، اشکالزدایی و تستهای امنیتی مجاز به کار گرفته شود.

نتیجهگیری

فیدلر ابزاری بسیار فراتر از یک اشکالزدا ساده وب است. قابلیتهای آن در بازرسی عمیق ترافیک، رمزگشایی HTTPS، دستکاری درخواستها و پاسخها، و امکان سفارشیسازی از طریق FiddlerScript و افزونهها، آن را به یک ابزار ارزشمند برای متخصصان امنیت و تسترهای نفوذ تبدیل کرده است. با درک صحیح قابلیتها و محدودیتهای فیدلر، و با رعایت اصول اخلاقی، میتوان از این ابزار برای شناسایی و رفع طیف گستردهای از آسیبپذیریهای امنیتی در برنامههای کاربردی وب و در نهایت، برای ساختن یک وب امنتر بهره جست. چه یک توسعهدهنده باشید که به امنیت برنامه خود اهمیت میدهید، یا یک متخصص امنیت که به دنبال ابزاری انعطافپذیر برای تحلیل و تست هستید، فیدلر قطعاً شایسته توجه و بررسی است.

جهت دانلود این نرم افزار (اینجا) کلیک کنید.

0 نظر

هنوز نظری برای این مقاله ثبت نشده است.