دوره پادشاهی امنیت وب و نفوذ با محوریت JavaScript

12,000,000 تومان

امنیت وب و حفاظت از اطلاعات کاربران آنقدر اهمیت خواهد داشت که صدها ساعت دوره و کلاس هم جهت رسیدن به این هدف کافی نخواهد بود.

مجموعه «کنیگتو» در تلاش است در کنار «آموزش زبان های برنامه نویسی» که به شدت فراگیر شده است، امنیت بخشی از کُد ها را نیز آموزش و فراگیر کند.

از اینرو؛ سعی شد در دوره «مقدماتی و رایگان امنیت وب» مباحث بسیار کلی مطرح و سایر موارد تخصصی به دوره ی پادشاهی آن موکول شود.

پیش از تهیه دوره ی جاری، بیش از 300 صفحه جزوه تدوین و براساس آن ضبط ویدیوهای آموزشی هدفمند آغاز گردید. سرفصل ها براساس نیاز روز و تکنولوژی های عصر حاضر تهیه شده است. از آنجایی که در پیاده سازی وب سایت های حال حاضر، نقش کتابخانه های جاوااسکریپ بسیار پر است، تمرکز بر امنیت بخشی کُدهای کتابخانه های JavaScript بوده است. برخی از این تکنولوژی ها و زبان های وابسته به جاوااسکریپ، میتوان به Microservice ها، SPA (Single Page Application) ها و یا API ها اشاره داشت.

ناگفته نماند که زبان هایی چون Angular، Blazor و ... نیز به طور مستقیم درگیر استفاده از کتابخانه های JavaScript هستند.

پیش نیاز دوره:

همانطور که در ویدیوی ابتدایی معرفی دوره بیان شد، این دوره مناسب عزیزانی است که تسلط نسبی بر HTML، JavaScript و یکی از زبان های پیاده سازی وب داشته باشند. در غیر این صورت، خواهشمندیم که از تهیه دوره پرهیز کنید.

سرفصل ها:

نکته: ممکن است اولویت و محتوای سرفصل ها در طول ضبط دوره تغییر کند.

ویدیوهای به پایان رسیده و آماده نمایش ...

- فصل یک: مقدماتی و تعاریف کلی

- آشنایی با تهدیدات رایج وب

- آشنایی و کارکرد OWASP Top 10

- 10 حمله هکری و رایج وب سایت ها

- فصل دو: مفاهیم ابتدایی و کلیات مهم امنیت

- Content delivery network (CDN) چیست؟

- Browser Rendering Pipeline و سیر لود یک صفحه وب

- Document Object Model (DOM) چیست؟

- نقش inspect و devTools در بررسی DOM

- آشنایی با نرم افزار Postman

- آشنایی با codepen و jsfiddle

- curl چیست؟ + کاربرد آن

- Same-Origin Policy (SOP)

- Cross-origin resource sharing (CORS)

- CORS (1): چیستی؟

- CORS (2): پیکربندی گام به گام

- CORS (3): پیاده سازی در یک پروژه واقعی

- در این مثال real-world با استفاده از پروژه های ASP.NET WEB CORE MVC و ASP.NET CORE API یک اتصال واقعی پیاده سازی شده است.

- چیستی Referrer و نقش حیاتی آن

- فصل سه: نقش JavaScript و نفوذپذیری آن

- ریسک های امنیتی JavaScript

- چگونگی ذخیره سازی JavaScript و مسیر فایل ها

- کجا JavaScript نوشته میشود؟

- مثال عملی از نفوذپذیری JavaScript

- Minification فایل های JavaScript

- Obfuscation فایل های JavaScript (بسیار مهم)

ویدیوهای در حال ضبط ...

- توجه بفرمائید، عزیزانی که دوره را پیش از آماده شدن کل دروه تهیه میکنند، آموزش های (ویدیوهای) جدید در دوره خریداری شده، بدون پرداخت هزینه مجدد اضافه خواهد شد و جای نگرانی نیست.

- o What it is?

- o How AJAX Interacts with the Backend

- o Secure Handling of AJAX Responses

- o AJAX Request Handling

- o Preventing Data Exposure through AJAX

- o Preventing Session Hijacking with AJAX

- o Logging & Monitoring AJAX Requests for Security

- o Understanding AJAX and Its Security Implications

- o 10 common ajax security concerns and how to prevent them

- o Basic Authentication & Authorization

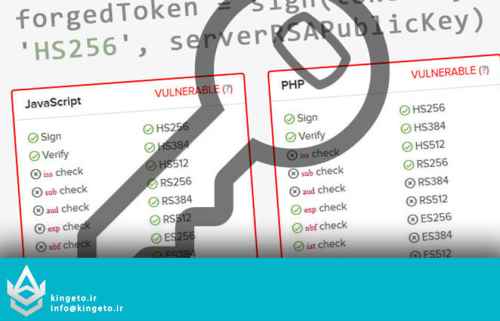

- o Token-Based Authentication (JWT)

- o Token-Based Authentication (OAuth2)

- o Session-Based Authentication

- Managing User Sessions Securely in JavaScript

- Handling Browser Storage Security (Cookies)

- Handling Browser Storage Security (sessionStorage)

- Handling Browser Storage Security (IndexedDB)

- o Session: Fixation

- o Session: Timeout Policies

- o Session: Refresh Tokens and their secure rotation practices

- o API Keys

- o Custom Token Mechanisms

- o Account Lockout Mechanisms

- o Secure Handling of JWTs in SPAs

- o Client Validation

- o Server Validation

- o Input Sanitization

- o A real-world example of lack of one of them

- o localStorage

- o sessionStorage

- o Avoiding localStorage Pitfalls

- o No built-in encryption

- o Tampering Risks

- o Reflected vs Stored XSS

- o DOM-based XSS

- o Mitigation: Content Security Policy (CSP), input/output sanitization

- o URL Parameter Injection

- o Template Injection (JS templating engines)

- o Event Handler Injection (e.g., onload, onclick)

- o innerHTML Injection

- o JavaScript Template Injection

- o Exploiting Client-Side Storage

- o Mitigation: Encrypt Sensitive Data, Limit Storage Use

- o eval() and dynamic script execution

- o new Function()

- o setTimeout/setInterval with string input

- o Mitigation: Avoidance & Linting

- o Accessing document.cookie

- o Cookie Theft via XSS

- o Secure, HttpOnly, SameSite Flags

- o Understanding WebSockets Security Concerns

- o Preventing Data Leaks through WebSockets

- o Authentication & Authorization in WebSockets

- o Exploiting Weak CSP Configurations

- o Mitigation: Strict CSP Policies

- o Advanced XSS techniques to bypass CSP

- o CSRF Tokens

- o SameSite Cookies

- o Double Submit Cookie Strategy

- o Clickjacking

- Tricking Users into Clicking Malicious Elements

- Mitigation: X-Frame-Options, CSP Frame Ancestors

- o Fake Login Forms

- o User Awareness

- o Manual Injection & Automation (e.g., sqlmap)

- o Preventive Measures

- Parameterized Queries

- ORM Safety

- Input Validation

- o A simple sample of API Usage

- o RESTful

- o GraphQL

- o Broken Object Level Authorization (BOLA)

- o Rate Limiting

- o Missing Auth (public endpoints)

- o API Key leaks

- o Fetch API vs XMLHttpRequest Security Concerns

- o Securing RESTful APIs Against Attacks

- o Securely Handling API Requests with JavaScript

- o Implementing API Authentication (OAuth, JWT, API Keys)

- o Mass Assignment

- o Double Submit Cookie Pattern

- o Login Protection: Rate Limiting, CAPTCHA

- o Account Lockouts, Logging

- o Hashing Best Practices (bcrypt, Argon2)

- o Salting

- o Remote Code Execution (RCE)

- o File Inclusion Attacks

- o Denial of Service (DoS)

- o Cross-Site Scripting (XSS)

- o Malware Distribution

- o Privilege Escalation

- o Phishing and Social Engineering

- o Implementing File Validation Techniques

- o MIME Type Validation & Content-Disposition Security

- o Handling File Uploads Securely in AJAX Requests

- o Sandboxing Uploads

- o DOM Clobbering

- o Prototype Pollution

- o Subresource Integrity (SRI)

- o Clickjacking via Drag-and-Drop or Drag-and-Drop Injection

- o Burp Suite

- o OWASP ZAP

- o Nmap for Recon

- o SQLMap for SQLi Testing

- o Audit Web Applications

- o Logging & Alerting for Suspicious Activity

- o SAST

- SonarQube

- Semgrep

- o DAST Tools

- Nikto

- OWASP Amass

- o CI/CD pipeline scanning

- GitHub Advanced Security

- Trivy

- o Default Credentials Risk

- o Directory Listing Exposure

- o Secure Headers (`X-Content-Type-Options`, `X-Frame-Options`)

- Strict-Transport-Security (HSTS)

- Referrer-Policy

- Permissions-Policy

- o Real-Time Communication (RTC) Security

- o Overview of WebRTC and Its Security Challenges

- o Incident Response Basics

- o Supply Chain Attacks

- o Dependency Confusion

- o JavaScript Libraries/Package Security (npm audit, etc.)

12,000,000 تومان

سوالات متداول

چهت مشاهده نمونه ی گواهینامه به انتهای همین صفحه مراجعه کنید.

لینک های این دوره

امکان خرید هر آموزش بصورت «تک دانلود» نیز فراهم است. اما پیشنهاد ما خرید کامل دوره خواهد بود.

نمونه گواهینامه

0 نظر

هنوز نظری برای این مقاله ثبت نشده است.