بررسی عمیق الگوریتم های HS256، RS256 و ES256: کاربردها و ملاحظات امنیتی

مفاهیم کلیدی: کلیدهای Symmetri ،Private و Public

برای درک تفاوت های بین این الگوریتم ها، ابتدا لازم است با مفاهیم کلیدهای Symmetric، Private و Public آشنا شویم:

رمزنگاری متقارن

کلید Symmetric (متقارن): در رمزنگاری متقارن، از یک کلید یکسان برای هم رمزگذاری (Encryption) و هم رمزگشایی (Decryption) داده ها استفاده می شود. تصور کنید یک قفل و یک کلید دارید که هم برای بستن و هم برای باز کردن آن استفاده می شود.

- سرعت بالا: به دلیل سادگی عملیات ریاضی، رمزنگاری و رمزگشایی با کلید متقارن بسیار سریع است.

- مدیریت کلید چالش برانگیز: مهمترین چالش در استفاده از رمزنگاری متقارن، مدیریت امن کلید است. اگر کلید به دست افراد غیرمجاز بیفتد، امنیت کل سیستم به خطر می افتد.

- مناسب برای: رمزگذاری حجم زیادی از داده ها به صورت کارآمد.

رمزنگاری نامتقارن

کلید Private (خصوصی): در رمزنگاری نامتقارن، هر طرف دارای یک جفت کلید است: یک کلید خصوصی و یک کلید عمومی. کلید خصوصی، همانطور که از نامش پیداست، باید به طور کاملاً محرمانه نگهداری شود و فقط در اختیار صاحب آن باشد.

- محرمانگی: برای رمزگشایی داده های رمزگذاری شده با کلید عمومی، نیاز به کلید خصوصی متناظر است.

- امضای دیجیتال: کلید خصوصی برای ایجاد امضای دیجیتال استفاده می شود. هر کسی که کلید عمومی را داشته باشد می تواند اصالت امضا را تأیید کند، اما فقط صاحب کلید خصوصی می تواند آن را ایجاد کند.

کلید Public (عمومی): کلید عمومی نیز بخشی از جفت کلید نامتقارن است و می تواند به صورت آزادانه با دیگران به اشتراک گذاشته شود.

- قابل اشتراک گذاری: کلید عمومی برای رمزگذاری داده هایی استفاده می شود که فقط باید توسط صاحب کلید خصوصی متناظر رمزگشایی شوند.

- أیید اصالت: از کلید عمومی برای تأیید امضای دیجیتالی که با کلید خصوصی متناظر ایجاد شده است، استفاده می شود.

تفاوت های کلیدی:

|

ویژگی |

کلید Symmetric (متقارن) |

کلید Private (خصوصی) |

کلید Public (عمومی) |

|

تعداد کلید |

یک کلید برای هر دو طرف |

یک کلید منحصر به فرد |

یک کلید منحصر به فرد |

|

کاربرد |

رمزگذاری و رمزگشایی |

ایجاد امضای دیجیتال، رمزگشایی |

رمزگذاری، تأیید امضا |

|

امنیت |

وابسته به حفظ کلید |

باید به شدت محافظت شود |

قابل اشتراک گذاری |

|

سرعت |

سریع |

کندتر |

کندتر |

الگوریتم HS256: امضای متقارن با کلید مخفی مشترک

نوع: Symmetric

امنیت: Shared secret key

توضیحات: HS256 (HMAC-SHA-256) یک الگوریتم امضای متقارن است که از تابع درهم ساز SHA-256 همراه با یک کلید مخفی مشترک (Shared Secret Key) برای تولید یک مقدار MAC (Message Authentication Code) استفاده می کند. این مقدار MAC به پیام اصلی اضافه می شود تا اصالت و یکپارچگی آن را تضمین کند.

نحوه کار:

- ایجاد امضا: فرستنده، پیام را با استفاده از کلید مخفی و الگوریتم HMAC-SHA-256 پردازش می کند. نتیجه یک مقدار MAC است.

- ارسال: فرستنده، پیام اصلی و مقدار MAC تولید شده را برای گیرنده ارسال می کند.

- تأیید امضا: گیرنده نیز با استفاده از همان پیام، همان کلید مخفی و همان الگوریتم HMAC-SHA-256، یک مقدار MAC جدید محاسبه می کند.

- مقایسه: گیرنده، مقدار MAC محاسبه شده را با مقدار MAC دریافت شده مقایسه می کند. اگر این دو مقدار با هم مطابقت داشته باشند، نشان دهنده این است که پیام از زمان ارسال تغییر نکرده و توسط طرفی که کلید مخفی را می داند، ارسال شده است.

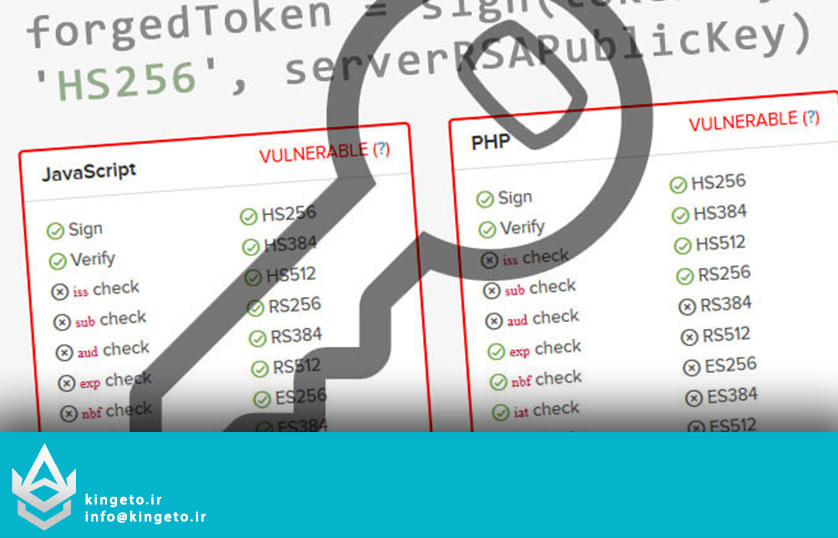

مثال کاربردی (JWT):

در توکن های وب JSON (JWT)، از HS256 برای امضای بخش Header و Payload توکن استفاده می شود. سرور، هنگام صدور توکن، با استفاده از یک کلید مخفی، یک امضا تولید کرده و آن را به توکن اضافه می کند. هنگامی که یک سرویس گیرنده توکن را دریافت می کند، می تواند با استفاده از همان کلید مخفی (که باید به صورت امن بین صادرکننده و مصرف کننده توکن به اشتراک گذاشته شده باشد)، اصالت و یکپارچگی توکن را تأیید کند.

برای مثال، فرض کنید یک JWT به شکل زیر داریم:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNjgxOTY4MDAwfQ.cEh6yVj-4F66s9i6V_8hSg-P6vW5E_7vQ9y4N2_4i7g

بخش سوم (.cEh6yVj-4F66s9i6V_8hSg-P6vW5E_7vQ9y4N2_4i7g) امضای تولید شده با HS256 و یک کلید مخفی است.

موارد استفاده:

- توکن های وب JSON (JWT): برای تأمین امنیت و یکپارچگی توکن ها در احراز هویت و مجوزدهی.

- احراز هویت پیام (Message Authentication): برای اطمینان از اینکه پیام از منبع معتبری ارسال شده و در طول انتقال تغییر نکرده است.

- سیستم های داخلی: در سیستم هایی که طرفین ارتباط از قبل یک کلید مخفی را به اشتراک گذاشته اند.

ملاحظات امنیتی:

- امنیت کلید مخفی: امنیت HS256 کاملاً به امنیت کلید مخفی مشترک بستگی دارد. اگر این کلید به خطر بیفتد، هر کسی می تواند امضاهای جعلی ایجاد کند یا پیام های امضا شده را جعل کند.

- اشتراک گذاری امن کلید: فرآیند به اشتراک گذاری امن کلید مخفی بین طرفین ارتباط بسیار مهم است و می تواند چالش برانگیز باشد.

الگوریتم RS256: امضای نامتقارن با کلیدهای Public/Private

نوع: Asymmetric

امنیت: Public/private key

توضیحات: RS256 یک الگوریتم امضای نامتقارن است که بر اساس سیستم رمزنگاری RSA (Rivest–Shamir–Adleman) عمل می کند. در این الگوریتم، فرستنده از کلید خصوصی خود برای ایجاد امضای دیجیتال برای پیام استفاده می کند، و گیرنده از کلید عمومی فرستنده برای تأیید اصالت و یکپارچگی امضا استفاده می کند.

نحوه کار:

- تولید کلید: هر طرف یک جفت کلید RSA تولید می کند: یک کلید خصوصی و یک کلید عمومی. کلید خصوصی به صورت محرمانه نگهداری می شود، در حالی که کلید عمومی می تواند به صورت آزادانه به اشتراک گذاشته شود.

- ایجاد امضا: فرستنده، پیام را با استفاده از کلید خصوصی خود و الگوریتم RS256 پردازش می کند. نتیجه یک امضای دیجیتال است.

- ارسال: فرستنده، پیام اصلی و امضای دیجیتال تولید شده را برای گیرنده ارسال می کند.

- تأیید امضا: گیرنده، پیام اصلی، امضای دیجیتال و کلید عمومی فرستنده را با استفاده از الگوریتم RS256 پردازش می کند. اگر امضا معتبر باشد، نشان دهنده این است که پیام توسط صاحب کلید خصوصی متناظر با کلید عمومی دریافت شده امضا شده و از زمان امضا تغییر نکرده است.

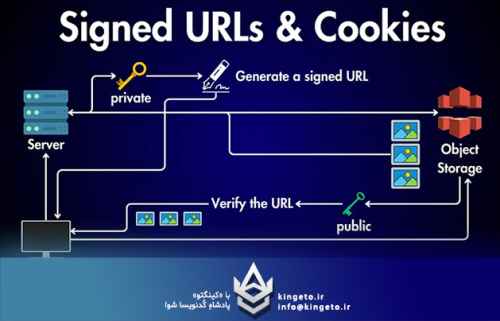

مثال کاربردی (JWT):

در JWT، RS256 نیز می تواند برای امضای توکن استفاده شود. در این حالت، سرور (صادرکننده توکن) از کلید خصوصی خود برای امضای توکن استفاده می کند، و سرویس گیرندگانی که نیاز به تأیید اصالت توکن دارند، از کلید عمومی سرور استفاده می کنند. این امر امکان جداسازی نقش ها را فراهم می کند: فقط سرور می تواند توکن های معتبر صادر کند، اما هر کسی که کلید عمومی سرور را داشته باشد می تواند اصالت آنها را تأیید کند.

موارد استفاده:

- توکن های وب JSON (JWT): به ویژه در سناریوهایی که نیاز به جداسازی نقش بین صادرکننده و مصرف کننده توکن وجود دارد.

- امضای دیجیتال اسناد و نرم افزار: برای تأیید اصالت و یکپارچگی اسناد الکترونیکی و بسته های نرم افزاری.

- احراز هویت: برای تأیید هویت طرفین در ارتباطات ناامن.

ملاحظات امنیتی:

- امنیت کلید خصوصی: امنیت RS256 به شدت به امنیت کلید خصوصی بستگی دارد. اگر کلید خصوصی به خطر بیفتد، مهاجم می تواند امضاهای جعلی ایجاد کند و هویت طرف اصلی را جعل کند.

- مدیریت کلید: مدیریت امن کلیدهای خصوصی و عمومی، از جمله تولید، ذخیره سازی و توزیع آنها، از اهمیت بالایی برخوردار است.

- عملکرد: عملیات رمزنگاری و امضای RSA معمولاً کندتر از الگوریتم های متقارن مانند HMAC-SHA-256 است.

الگوریتم ES256: امضای نامتقارن با منحنی بیضوی

نوع: Asymmetric

امنیت: Public/private key

توضیحات: ES256 (ECDSA with SHA-256) یک الگوریتم امضای دیجیتال نامتقارن است که از منحنی بیضوی (Elliptic Curve Cryptography - ECC) برای ایجاد امضاها استفاده می کند. در مقایسه با RSA، ECC می تواند امنیت مشابهی را با طول کلیدهای بسیار کوتاه تر ارائه دهد. ES256 از منحنی بیضوی secp256r1 و تابع درهم ساز SHA-256 استفاده می کند.

نحوه کار:

- تولید کلید: هر طرف یک جفت کلید ECC تولید می کند: یک کلید خصوصی (یک عدد تصادفی) و یک کلید عمومی (یک نقطه روی منحنی بیضوی که از ضرب کلید خصوصی در یک نقطه پایه مشخص به دست می آید).

- ایجاد امضا: فرستنده، پیام را با استفاده از کلید خصوصی خود و الگوریتم ECDSA (همراه با SHA-256) پردازش می کند. نتیجه یک امضای دیجیتال است که شامل دو مقدار (r, s) است.

- ارسال: فرستنده، پیام اصلی و امضای دیجیتال (r, s) را برای گیرنده ارسال می کند.

- تأیید امضا: گیرنده، پیام اصلی، امضای دیجیتال (r, s) و کلید عمومی فرستنده را با استفاده از الگوریتم ECDSA (همراه با SHA-256) پردازش می کند. اگر امضا معتبر باشد، یک معادله ریاضی خاص بر روی منحنی بیضوی برقرار می شود.

مثال کاربردی (JWT):

ES256 به طور فزاینده ای برای امضای JWT ها مورد استفاده قرار می گیرد، به ویژه در برنامه های کاربردی موبایل و اینترنت اشیا (IoT) که پهنای باند محدود و کارایی بالا اهمیت دارد. طول کلیدهای کوتاه تر ES256 منجر به اندازه توکن های کوچکتر و عملیات سریعتر می شود.

موارد استفاده:

- توکن های وب JSON (JWT): به دلیل اندازه کوچکتر امضا و کارایی بالا، به ویژه برای برنامه های موبایل و IoT مناسب است.

- امضای دیجیتال: در محیط هایی که محدودیت منابع وجود دارد.

- ارزهای دیجیتال: بسیاری از ارزهای دیجیتال مدرن از ECC برای مدیریت کلیدها و امضای تراکنش ها استفاده می کنند.

ملاحظات امنیتی:

- امنیت کلید خصوصی: مانند RS256، امنیت ES256 نیز به شدت به امنیت کلید خصوصی بستگی دارد.

- پیاده سازی صحیح: پیاده سازی صحیح الگوریتم های ECC و ECDSA بسیار مهم است، زیرا آسیب پذیری های موجود در پیاده سازی می تواند منجر به حملات شود.

- حملات کانال جانبی: الگوریتم های ECC ممکن است در برابر حملات کانال جانبی آسیب پذیر باشند، بنابراین اقدامات احتیاطی در پیاده سازی باید در نظر گرفته شود.

مقایسه و انتخاب الگوریتم مناسب

|

ویژگی |

HS256 |

RS256 |

ES256 |

|

نوع |

Symmetric |

Asymmetric |

Asymmetric |

|

امنیت |

Shared secret key |

Public/private key |

Public/private key |

|

اندازه کلید/امضا |

وابسته به طول کلید مخفی (معمولاً 256 بیت) |

وابسته به طول کلید RSA (معمولاً 2048+ بیت) |

وابسته به منحنی (256 بیت برای secp256r1) |

|

سرعت |

سریع |

کندتر |

نسبتاً سریع |

|

پیچیدگی پیاده سازی |

ساده |

پیچیده تر |

پیچیده تر |

|

جداسازی نقش |

ندارد |

دارد |

دارد |

|

موارد استفاده |

JWT (با اشتراک کلید امن)، احراز هویت پیام |

JWT (جداسازی نقش)، امضای دیجیتال، احراز هویت |

JWT (موبایل، IoT)، امضای دیجیتال، ارزهای دیجیتال |

چه زمانی از کدام الگوریتم استفاده کنیم؟

- HS256: زمانی که سرعت و سادگی اولویت دارند و طرفین ارتباط می توانند یک کلید مخفی را به صورت امن به اشتراک بگذارند (مانند سیستم های داخلی یا سناریوهایی که صادرکننده و تأیید کننده توکن یک نهاد هستند).

- RS256: زمانی که نیاز به جداسازی نقش بین صادرکننده و تأیید کننده وجود دارد و امنیت قوی تری مورد نیاز است (مانند JWT های صادر شده توسط یک سرور احراز هویت برای چندین سرویس گیرنده).

- ES256: زمانی که اندازه امضا و کارایی بالا اهمیت دارند، به ویژه در محیط های با منابع محدود مانند برنامه های موبایل و دستگاه های IoT. همچنین، ES256 به عنوان یک الگوریتم مدرن، اغلب برای امنیت قوی تر و اندازه کلیدهای کوچکتر ترجیح داده می شود.

نتیجه گیری

الگوریتم های HS256، RS256 و ES256 هر کدام ویژگی ها و موارد استفاده خاص خود را دارند. انتخاب الگوریتم مناسب بستگی به نیازمندی های امنیتی، کارایی و معماری سیستم دارد. درک تفاوت های اساسی بین الگوریتم های متقارن و نامتقارن، و همچنین مزایا و معایب هر کدام، برای طراحی و پیاده سازی سیستم های امن و کارآمد ضروری است. با توجه به پیشرفت های امنیتی و نیاز به راه حل های کارآمدتر، ES256 به عنوان یک گزینه جذاب برای بسیاری از کاربردها، به ویژه در دنیای موبایل و اینترنت اشیا، در حال ظهور است. با این حال، امنیت هر یک از این الگوریتم ها در نهایت به مدیریت صحیح کلیدهای رمزنگاری و پیاده سازی ایمن آنها بستگی دارد.

0 نظر

هنوز نظری برای این مقاله ثبت نشده است.