امنیت در بانک های اطلاعاتی Microsoft SQL Server

مدیریت احراز هویت (Authentication)

نخستین سد دفاعی، شناسایی هویت فرد یا سیستمی است که قصد اتصال به سرور را دارد.

الف) Windows Authentication (توصیه شده)

- در محیطهای سازمانی، استفاده از Active Directory (AD) بهترین گزینه است. در این روش، مدیریت رمز عبور و سیاستهای پیچیدگی آن بر عهده ویندوز است و SQL Server به توکنهای امنیتی ویندوز اعتماد میکند.

ب) SQL Server Authentication

- این روش زمانی استفاده میشود که کاربران خارج از دامین باشند. با این حال، به دلیل ذخیره شدن هش رمز عبور در دیتابیس و آسیبپذیری بیشتر در برابر حملات Brute-force، در سطح سازمانی کمتر توصیه میشود (مگر با استفاده از ابزارهای مدیریت هویت).

ج) احراز هویت مدرن در Azure

- برای سازمانهایی که از SQL Server بر روی ابر (Azure SQL) استفاده میکنند، Microsoft Entra ID (Azure AD سابق) امکان استفاده از MFA (تایید هویت دو مرحلهای) را فراهم میکند که امنیت را به شدت افزایش میدهد.

کنترل دسترسی و مجوزها (Authorization)

پس از ورود کاربر، سوال این است: "او اجازه انجام چه کاری را دارد؟"

اصل حداقل دسترسی (Principle of Least Privilege)

این مهمترین قانون در امنیت است. هیچ کاربری نباید دسترسی sysadmin داشته باشد مگر اینکه واقعاً نیاز باشد.

-

Server Roles و Database Roles: به جای اعطای مجوز به تکتک کاربران، از نقشها استفاده کنید (مثل db_datareader برای خواندن یا نقشهای سفارشی).

-

User-Defined Roles: برای برنامههای سازمانی، نقشهای اختصاصی بسازید که دقیقاً محدود به پروسیجرهای خاص یا جداول خاص باشند.

رمزنگاری دادهها (Encryption)

اگر هکری موفق شود به فایلهای دیتابیس دسترسی پیدا کند، رمزنگاری آخرین سنگر دفاعی است.

الف) Transparent Data Encryption (TDE)

- TDE از دادهها در سطح "در حال استراحت" (At Rest) محافظت میکند. یعنی فایلهای .mdf و .ldf و همچنین فایلهای پشتیبان (Backup) به صورت کامل رمزنگاری میشوند.

ب) Always Encrypted

- این یکی از پیشرفتهترین ویژگیهای SQL Server برای سازمانهاست. در این روش، دادهها در سمت کلاینت رمزنگاری میشوند و حتی مدیر دیتابیس (DBA) هم نمیتواند دادههای حساس (مثل شماره کارت بانکی یا کدهای ملی) را به صورت متن خام ببیند. کلیدهای رمزنگاری هرگز به SQL Server ارسال نمیشوند.

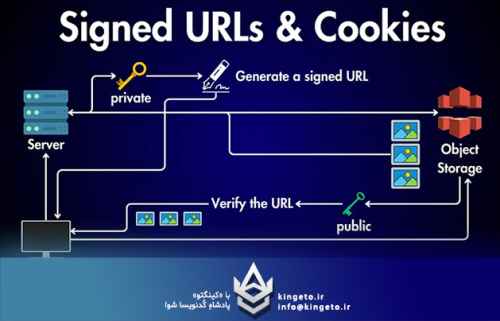

ج) رمزنگاری در حال انتقال (In-Transit)

- استفاده از پروتکل TLS (Transport Layer Security) برای تمامی ارتباطات بین اپلیکیشن و دیتابیس الزامی است تا از حملات Man-in-the-Middle جلوگیری شود.

امنیت در سطح ردیف و ماسکگذاری دادهها

امنیت در سطح ردیف (Row-Level Security - RLS)

- در برنامههای سازمانی چندمستاجره (Multi-tenant)، RLS اجازه میدهد کنترل کنید که هر کاربر فقط ردیفهایی را ببیند که به او مربوط است. مثلاً کارمند شعبه تهران نباید ردیفهای مربوط به شعبه شیراز را ببیند، حتی اگر کوئری یکسانی اجرا کنند.

ماسکگذاری پویا (Dynamic Data Masking - DDM)

- این قابلیت بدون تغییر در دادههای اصلی، نمایش آنها را برای کاربران غیرمجاز محدود میکند. برای مثال، کارشناس مرکز تماس فقط ۴ رقم آخر شماره موبایل مشتری را میبیند: XXXX-XXX-1234.

نظارت، پایش و تشخیص تهدید (Auditing & Monitoring)

امنیت یک فرآیند ایستا نیست؛ شما باید بدانید چه کسی، در چه زمانی، چه تغییری ایجاد کرده است.

-

SQL Server Audit: این ابزار اجازه میدهد تمامی فعالیتها (مانند ورودهای ناموفق، تغییر در جداول حساس یا حذف دادهها) را در فایلهای مجزا یا Logهای ویندوز ذخیره کنید.

-

Vulnerability Assessment: ابزاری داخلی که دیتابیس شما را اسکن کرده و نقاط ضعف امنیتی (مثل تنظیمات اشتباه یا مجوزهای بیش از حد) را گزارش میدهد.

-

Advanced Threat Protection: در نسخههای جدید و محیطهای ابری، هوش مصنوعی رفتارهای مشکوک (مانند تزریق SQL یا دسترسی از لوکیشنهای غیرمعمول) را شناسایی و هشدار میدهد.

مقابله با حملات تزریق SQL (SQL Injection)

اگرچه این موضوع به کدنویسی برنامه مربوط است، اما لایه دیتابیس باید برای آن آماده باشد:

-

استفاده از Stored Procedures به جای کوئریهای متنی.

-

استفاده از Parameterized Queries.

-

غیرفعال کردن ویژگیهای خطرناک مانند xp_cmdshell که دسترسی به خط فرمان ویندوز را از داخل SQL فراهم میکند.

مقایسه ابزارهای امنیتی کلیدی

| ویژگی | سطح حفاظتی | مخاطب اصلی |

| TDE | فایلهای دیتابیس (Physical) | جلوگیری از سرقت هارد یا بکآپ |

| Always Encrypted | دادههای حساس (Column) | محافظت در برابر مدیران دیتابیس کنجکاو |

| RLS | منطق دسترسی (Logical) | جداسازی دادههای کاربران در یک جدول |

| DDM | نمایش داده (Presentation) | محافظت از حریم خصوصی در محیطهای تست/پشتیبانی |

نتیجهگیری و بهترین تمرینها (Best Practices)

برای داشتن یک SQL Server امن در سطح سازمانی، این چکلیست را دنبال کنید:

-

آپدیت مداوم: همیشه آخرین Patchهای امنیتی (CU/SP) را نصب کنید.

-

سختگیری در شبکه: پورت پیشفرض ۱۴۳۳ را تغییر دهید و از فایروال برای محدود کردن IPهای مجاز استفاده کنید.

-

جداسازی وظایف: فردی که بکآپ میگیرد نباید لزوماً دسترسی مشاهده دادههای مالی را داشته باشد.

-

رمزنگاری بکآپ: هرگز بکآپهای بدون رمزنگاری را در فضاهای ذخیرهسازی قرار ندهید.

0 نظر

هنوز نظری برای این مقاله ثبت نشده است.